Итак, начнем. Лазал я по забугорным тг каналам в поисках софта для форума и нашел сие чудо:

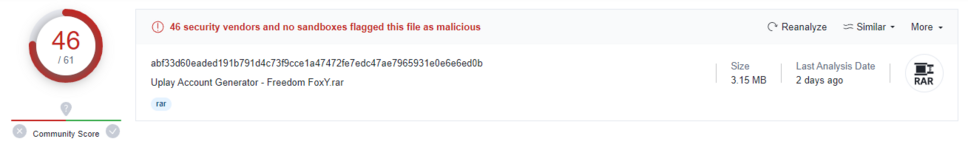

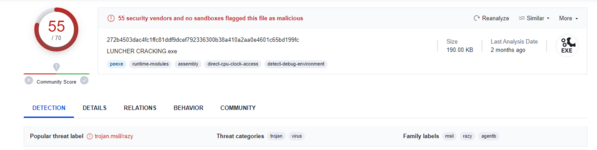

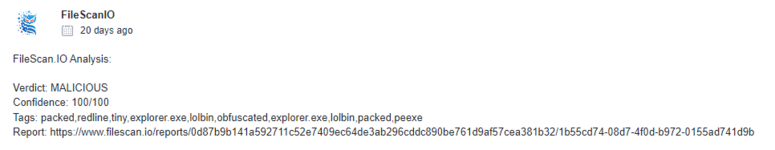

Дай, думаю, проверю, а если все хорошо, то залью в эндвей. Загрузил на VirusTotal

Мдаа, детектов как у немытой тайской шлюхи.. Ну да ладно, бывают же и ложно детектящиеся софтинки АКА AIO Checker, так что идем дальше

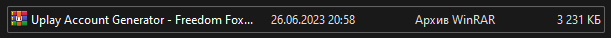

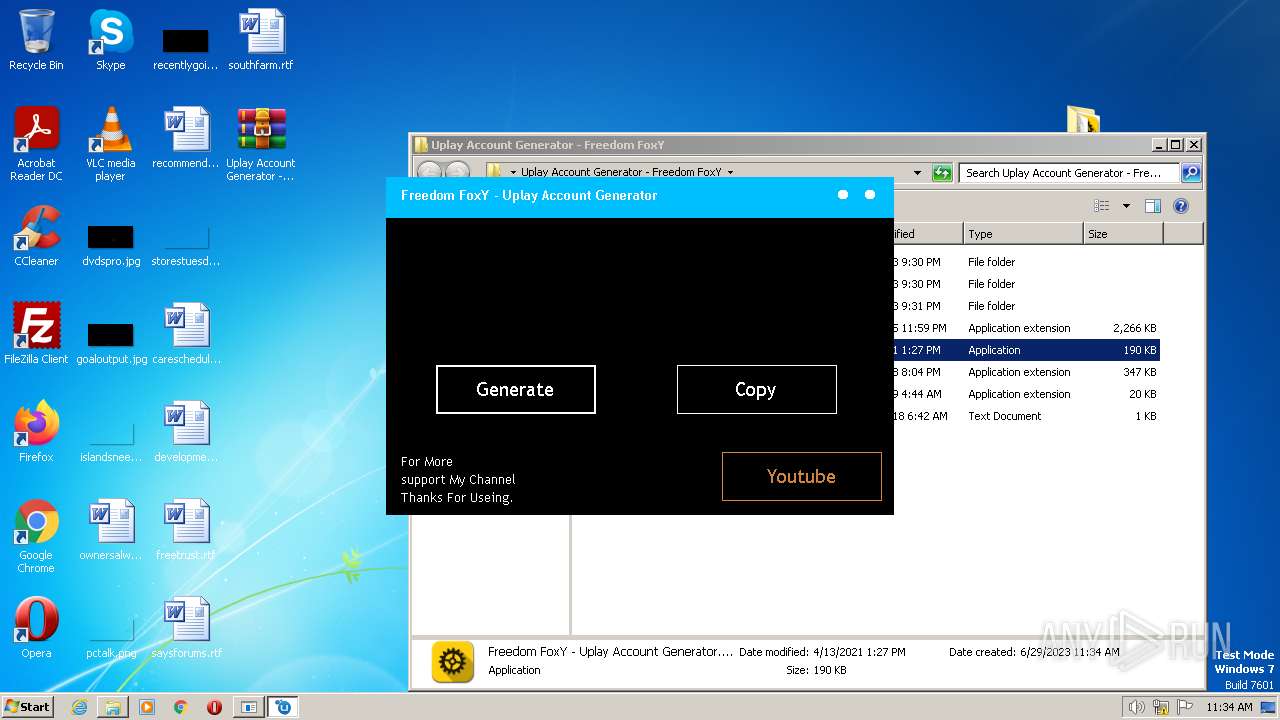

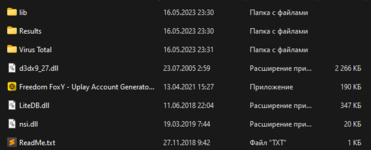

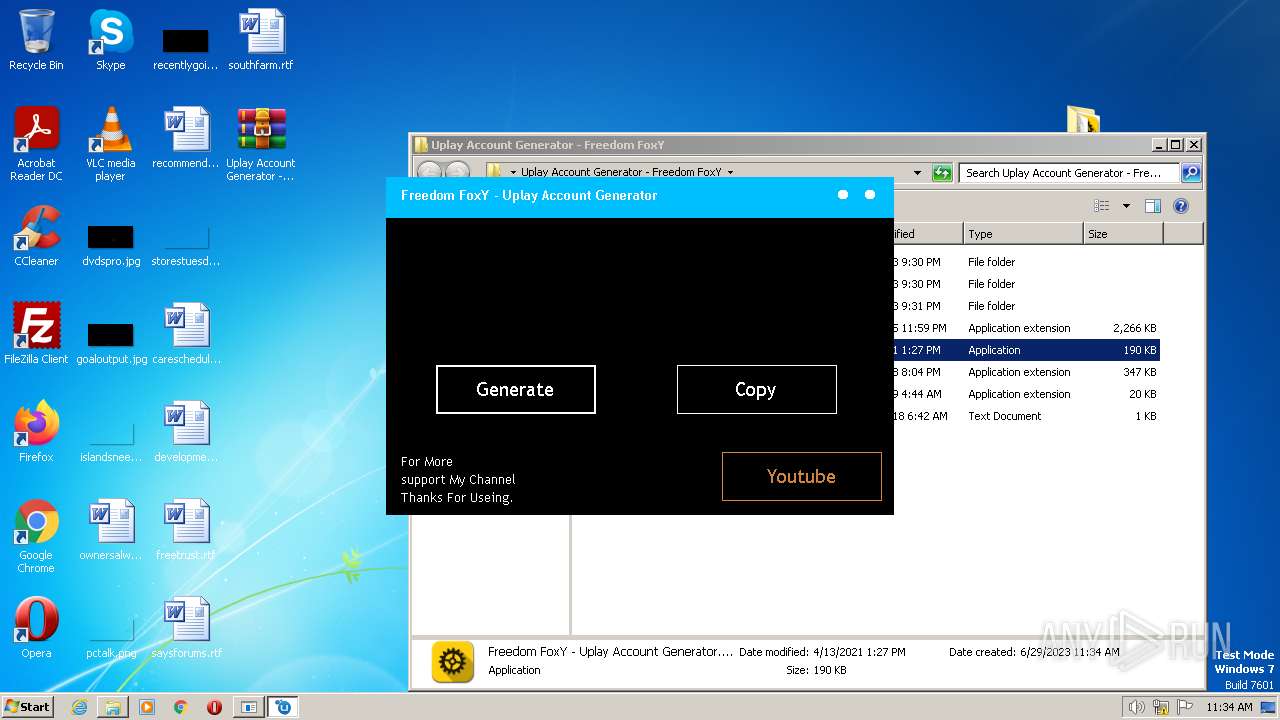

В папке нас встречает вот такая картина:

Итак, разметим сразу интересное:

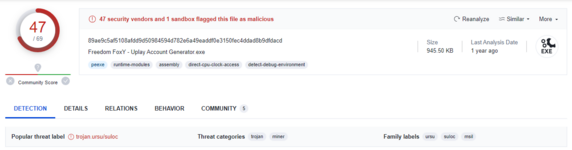

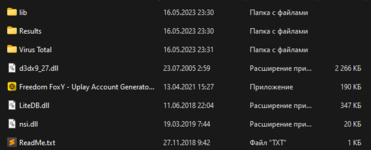

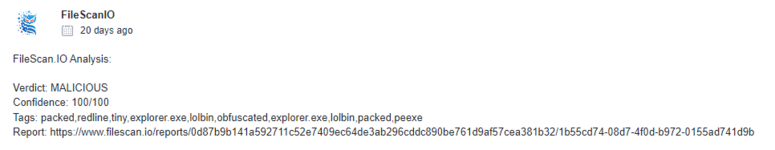

Начнем с файла Freedom FoxY - Uplay Account Generator.exe. Для начала загрузим его на VirusTotal:

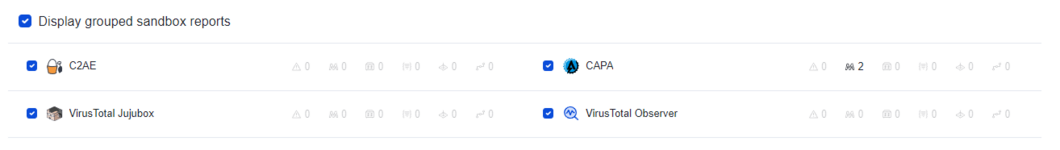

Ага, в Behavior по виртуалкам все пусто, значит есть AntiVM. Интересно-интересно

О, а вот, собственно, папочка lib себя показала

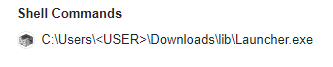

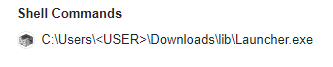

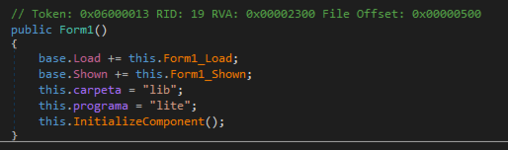

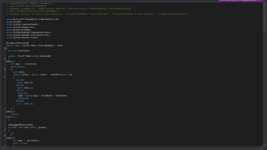

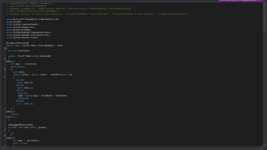

Мы выяснили что это не что иное как лоадер, давайте разберем его и заглянем в код - проверим на наличие остальной черти в коде. Для этого нам понадобится DnSpy:

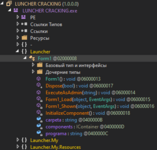

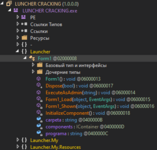

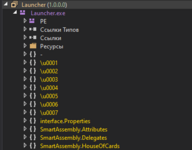

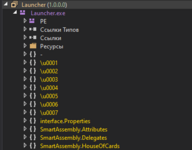

Открываем Launcher:

Ага, помимо Launcher.exe наш лоадер грузит еще и lite.exe:

А Launcher.exe он у нас запускает от админа.. Обязательно посмотрим

На этом с Freedom FoxY - Uplay Account Generator.exe мы закончили, перейдем к Launcher.exe:

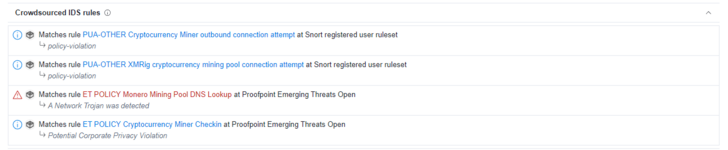

Заглянем-ка в Behavior..

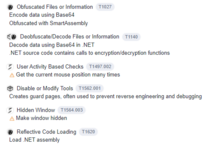

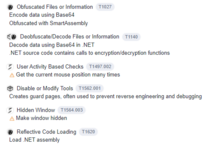

Догадываетесь что это у нас с таким Behavior и весом 53Кб?)))

Верно, это Redline Stealer с обфусцированными строками

На хосты жалобы я уже скинул + запустил репортбот, но они, к сожалению, абузоустойчивы

Чтож, попробуем-ка вскрыть наш стиллер, интереса ради. Вынесу это в спойлер, кому неинтересно могут пропускать его и читать дальше

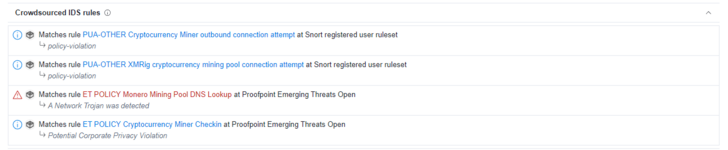

Теперь проверим lite.exe

Тут мы видим что он инжектится в запущенный процесс

А тут что он майнит XMR

А таже зачем-то открывает YouTube

Ура, мы собрали комплект: майнер + стиллер. И если стиллер с АнтиСНГ не запустится у большинства форумчан, то за майнер мы пока ничего сказать не можем. Давайте пороемся в его коде. И опять при открытии через DnSpy все зашифровано, пробуем через dotPeek:

В целом тут мы тоже ничего своими глазами не увидим. Итак, мы поняли что тут точно есть вирусы, давайте-ка проверим на виртуалках есть ли в этой вирусне вообще что-то похожее на генератор аккаунтов.

Я загрузил на AnyRun и проанализировал. Итак, разберем:

app.any.run

app.any.run

Древо стиллера: Freedom FoxY - Uplay Account Generator.exe -> Launcher.exe -> Windows Services.exe

Древо майнера: Freedom FoxY - Uplay Account Generator.exe -> lite.exe -> audiodg.exe -> RegAsm.exe

Так, давайте-ка разберем майнер. Он поинтереснее, поскольку если о работе Redline все осведомлены майнер похоже что приватный. lite.exe является как раз тем генератором, но при нажатии кнопки Generate lite.exe дроппает по пути C:\Users\<USER>\AppData\Roaming\Microsoft файл audiodg.exe с перезаписью, после чего его запускает. audiodg.exe, в свою очередь, инжектит код майнера в RegAsm.exe (системный процесс) со следующей конфигурацией:

Разберем каждый из аргументов по отдельности:

Подведем итоги, мы научились детально проверять на вирусы ПО и защищаться от активного заражения путем исследования древа процессов. Также мы смогли узнать почту и домены владельца вредоносного ПО

Если хотите сделать из этого рубрику, то сделайте хороший фидбек данной теме, а также кидайте ПО на проверку. Я же, в свою очередь, рассмотрю все заявки на проверку и из самых интересных создам новые проверки, если вы захотите. Всем удачи и чистых ПК ;)

Дай, думаю, проверю, а если все хорошо, то залью в эндвей. Загрузил на VirusTotal

Мдаа, детектов как у немытой тайской шлюхи.. Ну да ладно, бывают же и ложно детектящиеся софтинки АКА AIO Checker, так что идем дальше

В папке нас встречает вот такая картина:

Итак, разметим сразу интересное:

- exe файл

- Папка lib

Начнем с файла Freedom FoxY - Uplay Account Generator.exe. Для начала загрузим его на VirusTotal:

Ага, в Behavior по виртуалкам все пусто, значит есть AntiVM. Интересно-интересно

О, а вот, собственно, папочка lib себя показала

Мы выяснили что это не что иное как лоадер, давайте разберем его и заглянем в код - проверим на наличие остальной черти в коде. Для этого нам понадобится DnSpy:

Открываем Launcher:

Ага, помимо Launcher.exe наш лоадер грузит еще и lite.exe:

А Launcher.exe он у нас запускает от админа.. Обязательно посмотрим

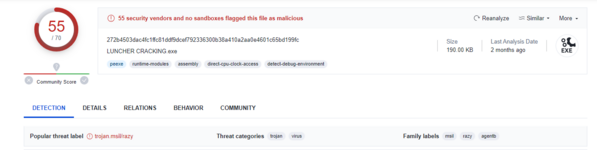

На этом с Freedom FoxY - Uplay Account Generator.exe мы закончили, перейдем к Launcher.exe:

Заглянем-ка в Behavior..

Догадываетесь что это у нас с таким Behavior и весом 53Кб?)))

Верно, это Redline Stealer с обфусцированными строками

fp2e7a.wpc.2be4.phicdn.net

fp2e7a.wpc.phicdn.net

fp2e7a.wpc.phicdn.net

На хосты жалобы я уже скинул + запустил репортбот, но они, к сожалению, абузоустойчивы

Чтож, попробуем-ка вскрыть наш стиллер, интереса ради. Вынесу это в спойлер, кому неинтересно могут пропускать его и читать дальше

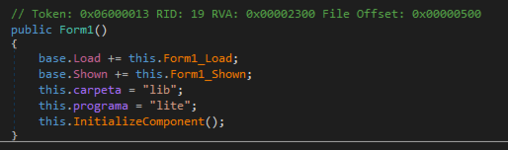

Попробуем открыть его через DnSpy:

Насколько вы могли заметить DnSpy не смог деобфусцировать код стиллера, но на это есть решение - dotPeek

Пробуем открыть с его помощью:

Иии.. он справился!

Правда вот кроме как вычислений мы, так как мы не машины, ничего не увидим, идем дальше

Насколько вы могли заметить DnSpy не смог деобфусцировать код стиллера, но на это есть решение - dotPeek

Пробуем открыть с его помощью:

Иии.. он справился!

Правда вот кроме как вычислений мы, так как мы не машины, ничего не увидим, идем дальше

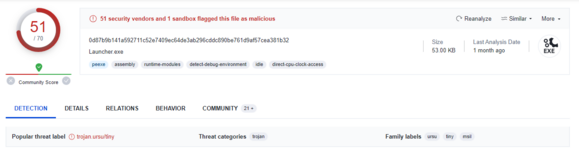

Теперь проверим lite.exe

Тут мы видим что он инжектится в запущенный процесс

А тут что он майнит XMR

А таже зачем-то открывает YouTube

Ура, мы собрали комплект: майнер + стиллер. И если стиллер с АнтиСНГ не запустится у большинства форумчан, то за майнер мы пока ничего сказать не можем. Давайте пороемся в его коде. И опять при открытии через DnSpy все зашифровано, пробуем через dotPeek:

В целом тут мы тоже ничего своими глазами не увидим. Итак, мы поняли что тут точно есть вирусы, давайте-ка проверим на виртуалках есть ли в этой вирусне вообще что-то похожее на генератор аккаунтов.

Я загрузил на AnyRun и проанализировал. Итак, разберем:

Analysis Uplay Account Generator - Freedom FoxY.rar (MD5: F56A19E6FC81D64836CF63AF8EBE595F) Malicious activity - Interactive analysis ANY.RUN

Interactive malware hunting service. Live testing of most type of threats in any environments. No installation and no waiting necessary.

Древо стиллера: Freedom FoxY - Uplay Account Generator.exe -> Launcher.exe -> Windows Services.exe

Древо майнера: Freedom FoxY - Uplay Account Generator.exe -> lite.exe -> audiodg.exe -> RegAsm.exe

Так, давайте-ка разберем майнер. Он поинтереснее, поскольку если о работе Redline все осведомлены майнер похоже что приватный. lite.exe является как раз тем генератором, но при нажатии кнопки Generate lite.exe дроппает по пути C:\Users\<USER>\AppData\Roaming\Microsoft файл audiodg.exe с перезаписью, после чего его запускает. audiodg.exe, в свою очередь, инжектит код майнера в RegAsm.exe (системный процесс) со следующей конфигурацией:

-B --donate-level=0 -t 2 -a cryptonight --url=xmr.pool.minergate.com:45700 -u [email protected] -p x -R --variant=-1 --max-cpu-usage=50Разберем каждый из аргументов по отдельности:

- -B: Этот флаг, вероятно, включает режим фонового выполнения (background mode), что позволяет программе продолжать работу даже после закрытия терминала или сеанса SSH.

- --donate-level=0: Этот параметр указывает уровень доната (пожертвования) программы. Значение 0 означает, что донат отключен. Обычно программы для майнинга криптовалюты имеют встроенную опцию для пожертвования небольшой доли вычислительной мощности разработчикам.

- -t 2: Этот параметр указывает количество потоков (или ядер процессора), которые будут использованы для выполнения майнинга. В данном случае указано использование 2 потоков.

- -a cryptonight: Этот параметр указывает на алгоритм майнинга, который будет использоваться. В данном случае указан алгоритм cryptonight, который является алгоритмом, используемым для майнинга Monero.

- --url=xmr.pool.minergate.com:45700: Этот параметр указывает адрес пула майнинга, на котором будет выполняться майнинг. В данном случае указан адрес xmr.pool.minergate.com и порт 45700.

- -u [email protected]: Этот параметр указывает идентификатор (адрес) вашего аккаунта или кошелька на пуле майнинга. В данном случае указан адрес электронной почты [email protected] (можете отправить на него жалобу на пул для бана и написать в FBI, так как он, скорее всего, из Америки ну или просто сдеанонить его и сделать что захотите).

- -p x: Этот параметр указывает пароль или токен для доступа к вашему аккаунту на пуле майнинга. В данном случае пароль установлен как x.

- -R: Этот флаг, вероятно, указывает на использование режима перезапуска (restart mode), который позволяет программе перезапускаться в случае ошибок или проблем.

- --variant=-1: Этот параметр указывает вариант алгоритма майнинга. Значение -1 обычно означает автоматический выбор варианта.

- --max-cpu-usage=50: Этот параметр указывает максимальное использование процессора в процентах. В данном случае установлено ограничение в 50%, что означает, что майнинг не будет использовать более половины доступной вычислительной мощности процессора.

Подведем итоги, мы научились детально проверять на вирусы ПО и защищаться от активного заражения путем исследования древа процессов. Также мы смогли узнать почту и домены владельца вредоносного ПО

Если хотите сделать из этого рубрику, то сделайте хороший фидбек данной теме, а также кидайте ПО на проверку. Я же, в свою очередь, рассмотрю все заявки на проверку и из самых интересных создам новые проверки, если вы захотите. Всем удачи и чистых ПК ;)