МАНУАЛ ПО АНОНИМНОСТИ | ЧАСТЬ 1

Уязвимости появляются каждый день, как и способы решений. Эта тенденция наблюдается везде: и в обыденности, и в бизнесе, – особенно в бизнесе – во многих сферах в том или ином виде проявляется борьба снаряда и брони.

Уязвимости появляются каждый день, как и способы решений. Эта тенденция наблюдается везде: и в обыденности, и в бизнесе, – особенно в бизнесе – во многих сферах в том или ином виде проявляется борьба снаряда и брони.

Для начала нужно свыкнуться с одной простой мыслью: как бы это ни было сложно и утомляюще, вы просто обязаны всегда держать руку на пульсе, адаптируясь к изменениям. Особенно если занимаетесь чем-то непотребным. Либо вы следуете данному принципу и отдаляете момент поимки (да и в принципе уменьшаете вероятность этого события), либо быстро идете ко дну. Базисом вашей безопасности всегда являются собранность и сосредоточение, ничего нельзя упускать из виду.

Вот несколько основных правил гигиены в сфере ИБ:

• Не позволяйте вашей «темной» интернет-личине каким бы то ни было образом пересекаться с настоящей. Причем изоляция должна быть разносторонней: другие устройства, другие сети и сим-карты, другие места, другие стили поведения и письма

• Старайтесь минимизировать использование мобильных устройств. Это самое слабое место в вашей крепости и самое большое преимущество ваших оппонентов. Базы голосов преступников – уже не редкость. Как известно, голос, подобно отпечаткам пальцев, уникален у каждого человека;

• Шифрование. Это наше все. Даже если приходится жертвовать быстродействием системы, необходимо шифровать рабочий диск устройства, а также пользоваться возможностями так называемого «второго дна»;

• Обновляйте ПО. Своевременное обновление системы и программ может спасти вас от ушлых специалистов по форензике, так что составьте график обновлений системы, как только настроите все для работы;

• Если деятельность приносит вам большую прибыль, необходимо не забывать, что деньги любят тишину. Выделяясь на фоне ваших знакомых и родственников в финансовом плане, можно спокойно забыть о технических решениях для вашей безопасности – они просто не помогут. Слишком роскошная жизнь – это ненужное внимание органов. Я не собираюсь учить вас, как тратить заработанные деньги, но практика показывает, что осторожные живут дольше.

Даже пользуясь всеми благами шифрования, возможностями сети Tor, своими VPN и прокси, многие нежелательные для спецслужб лица попадались на самых очевидных, если не сказать глупых, просчетах. Одним из таких просчетов является слабый пароль, поэтому рассмотрим для начала именно эту основу сохранности ваших данных и, возможно, свободы.

Пароли отличаются по степени важности, эксперты выделяют две: высокую и обычную. Пароли высокой степени важности – это ключи от самых важных для вас сайтов, программ, а также от криптоконтейнеров. Обычные же пароли используются, соответственно, для разблокировки менее важных ресурсов и программ, таких как мессенджеры, почты и форумы. Обновлять пароли следует не реже, чем раз в квартал – это важное правило.

Запомните: пароли высокой степени важности всегда нужно делать сложными, и они не должны быть записаны где-либо, необходимо хранить их исключительно у себя в голове. Что же такое надежный пароль высокой степени важности? Тут есть несколько критериев:

• Пароль не должен содержать реальных слов или фраз (ключ ierhasC1202 надежнее аналогичного Cashier2021);

• Тем более пароль не должен содержать информации, каким-либо образом связанной с вами (адреса, клички животных и т.п.);

• Также не рекомендуется использование дат;

• И очень важный пункт: пароль должен содержать минимум 21 символ, причем туда необходимо включить буквы верхнего и нижнего регистров, цифры, а также специальные символы.

На первый взгляд, нелегко будет создать и запомнить такой пароль, но так только кажется. Давайте придумаем ключ, подпадающий под все перечисленные правила.

Для начала выдумаем псевдослово, записанное с помощью латиницы. Пусть это будет, например, fumakorilakon. Далее заменим некоторые буквы на цифры и добавим верхний регистр: fuMak0r1LakOn. Следующим шагом будет добавление специальных символов, и тут я (да и не только я) люблю просто добавлять подчеркивание и арифметические или алгебраические выражения: fuMak0r1Lak_On(10*x-15)=35.

Получилось даже больше рекомендуемого количества символов. Преимущество такого подхода заключается в том, что придуманный вами лично пароль запомнить всяко проще, чем вереницу случайно сгенерированных символов. Да и безопаснее.

Кстати, еще один довольно важный аспект: необходимо потренироваться. Выделите время на то, чтобы раз 20 написать только что придуманный пароль на бумажке, затем в течение недели каждое утро после пробуждения пытайтесь написать ключ по памяти. После этого нужно научиться быстро набирать пароль на клавиатуре. Иначе, если вы будете еле двигать пальцами, недоброжелателям не составит труда запечатлеть из-за спины, по каким клавишам вы бьете.

Как только вы убедитесь, что способны вспомнить ключ даже в сонном состоянии, а также что набор на клавиатуре занимает несколько секунд, бумаги, на которых он был записан, необходимо сжечь. И только после этого можно со спокойной душой начинать им пользоваться.

Как мы уже говорили, пароли высокой степени важности должны храниться только в голове и нигде больше. Но вот хранить пароли второго типа можно двумя (предпочитаемыми мною) способами: в менеджере паролей и в криптоконтейнере.

Первый способ подразумевает наличие специальной программы, например, KeePassXC – это популярный менеджер паролей с открытым исходным кодом, им пользуются многие. В нем можно настраивать сроки давности паролей, описание сервисов, в которых они используются, а также сортировать пароли по категориям. Но проблема в том, что использование таких программ чревато несколькими уязвимостями:

На вашем устройстве на одну лишнюю программу больше, а значит и на несколько существующих или пока еще скрытых уязвимостей больше; Глядя на менеджер паролей, злоумышленник точно знает, что там хранится и насколько это важно. Иными словами – это все равно что тряпка для быка.

Именно поэтому мне больше нравится вариант с хранением паролей в криптоконтейнерах. Если вы не знаете, что это такое, подождите немного, у нас будет отдельная глава об их использовании, а для остальных я распишу преимущества этого метода хранения паролей:

• Соответственно, на одну программу меньше, а значит можно думать только об уязвимостях программы шифрования, а не об потенциальных уязвимостях программы шифрования и менеджера паролей;

• Криптоконтейнер можно замаскировать под системный файл – а это серьезный барьер на пути у злоумышленников. Конечно, опытные криминалисты могут демаскировать такой файл по косвенным признакам, но, во-первых, к этому тоже можно подготовиться, а во-вторых, не каждый злоумышленник, желающий заполучить ваши пароли – опытный криминалист.

Эти два преимущества склоняют меня к использованию криптоконтейнеров в качестве хранилища паролей, но решать вам; в конце концов, удобнее использовать менеджеры паролей, они более user-friendly.

Если все-таки надумали пользоваться менеджерами паролей, советую вам приглядеться к KeePassXC (десктопные устройства) и MiniKeePass (iOS).

Смежная с паролями тема – двух- и многофакторная аутентификация. По поводу этого могу сказать лишь одно – используйте везде, где можете. Это просто необходимо, мы об этом уже говорили во второй части.

Пароли отличаются по степени важности, эксперты выделяют две: высокую и обычную. Пароли высокой степени важности – это ключи от самых важных для вас сайтов, программ, а также от криптоконтейнеров. Обычные же пароли используются, соответственно, для разблокировки менее важных ресурсов и программ, таких как мессенджеры, почты и форумы. Обновлять пароли следует не реже, чем раз в квартал – это важное правило.

Запомните: пароли высокой степени важности всегда нужно делать сложными, и они не должны быть записаны где-либо, необходимо хранить их исключительно у себя в голове. Что же такое надежный пароль высокой степени важности? Тут есть несколько критериев:

• Пароль не должен содержать реальных слов или фраз (ключ ierhasC1202 надежнее аналогичного Cashier2021);

• Тем более пароль не должен содержать информации, каким-либо образом связанной с вами (адреса, клички животных и т.п.);

• Также не рекомендуется использование дат;

• И очень важный пункт: пароль должен содержать минимум 21 символ, причем туда необходимо включить буквы верхнего и нижнего регистров, цифры, а также специальные символы.

На первый взгляд, нелегко будет создать и запомнить такой пароль, но так только кажется. Давайте придумаем ключ, подпадающий под все перечисленные правила.

Для начала выдумаем псевдослово, записанное с помощью латиницы. Пусть это будет, например, fumakorilakon. Далее заменим некоторые буквы на цифры и добавим верхний регистр: fuMak0r1LakOn. Следующим шагом будет добавление специальных символов, и тут я (да и не только я) люблю просто добавлять подчеркивание и арифметические или алгебраические выражения: fuMak0r1Lak_On(10*x-15)=35.

Получилось даже больше рекомендуемого количества символов. Преимущество такого подхода заключается в том, что придуманный вами лично пароль запомнить всяко проще, чем вереницу случайно сгенерированных символов. Да и безопаснее.

Кстати, еще один довольно важный аспект: необходимо потренироваться. Выделите время на то, чтобы раз 20 написать только что придуманный пароль на бумажке, затем в течение недели каждое утро после пробуждения пытайтесь написать ключ по памяти. После этого нужно научиться быстро набирать пароль на клавиатуре. Иначе, если вы будете еле двигать пальцами, недоброжелателям не составит труда запечатлеть из-за спины, по каким клавишам вы бьете.

Как только вы убедитесь, что способны вспомнить ключ даже в сонном состоянии, а также что набор на клавиатуре занимает несколько секунд, бумаги, на которых он был записан, необходимо сжечь. И только после этого можно со спокойной душой начинать им пользоваться.

Как мы уже говорили, пароли высокой степени важности должны храниться только в голове и нигде больше. Но вот хранить пароли второго типа можно двумя (предпочитаемыми мною) способами: в менеджере паролей и в криптоконтейнере.

Первый способ подразумевает наличие специальной программы, например, KeePassXC – это популярный менеджер паролей с открытым исходным кодом, им пользуются многие. В нем можно настраивать сроки давности паролей, описание сервисов, в которых они используются, а также сортировать пароли по категориям. Но проблема в том, что использование таких программ чревато несколькими уязвимостями:

На вашем устройстве на одну лишнюю программу больше, а значит и на несколько существующих или пока еще скрытых уязвимостей больше; Глядя на менеджер паролей, злоумышленник точно знает, что там хранится и насколько это важно. Иными словами – это все равно что тряпка для быка.

Именно поэтому мне больше нравится вариант с хранением паролей в криптоконтейнерах. Если вы не знаете, что это такое, подождите немного, у нас будет отдельная глава об их использовании, а для остальных я распишу преимущества этого метода хранения паролей:

• Соответственно, на одну программу меньше, а значит можно думать только об уязвимостях программы шифрования, а не об потенциальных уязвимостях программы шифрования и менеджера паролей;

• Криптоконтейнер можно замаскировать под системный файл – а это серьезный барьер на пути у злоумышленников. Конечно, опытные криминалисты могут демаскировать такой файл по косвенным признакам, но, во-первых, к этому тоже можно подготовиться, а во-вторых, не каждый злоумышленник, желающий заполучить ваши пароли – опытный криминалист.

Эти два преимущества склоняют меня к использованию криптоконтейнеров в качестве хранилища паролей, но решать вам; в конце концов, удобнее использовать менеджеры паролей, они более user-friendly.

Если все-таки надумали пользоваться менеджерами паролей, советую вам приглядеться к KeePassXC (десктопные устройства) и MiniKeePass (iOS).

Смежная с паролями тема – двух- и многофакторная аутентификация. По поводу этого могу сказать лишь одно – используйте везде, где можете. Это просто необходимо, мы об этом уже говорили во второй части.

Для безопасной работы на компьютере нужна безопасная операционная система. Windows и macOS не могут обеспечить должного уровня безопасности, и особенно это касается первой ОС. Обе передают много информации на свои сервера, обе при необходимости делают работу компьютерных криминалистов проще. Согласитесь, было бы странно, если бы такие большие компании не сотрудничали с органами (камень в огород Telegram). Так что работать мы будем в дистрибутивах Linux без слежки «ради улучшения качества обслуживания».

Почему именно Linux? Все просто:

• Отсутствует телеметрия, то есть данные о вашей активности внутри ОС и в сети не отправляются на серверы разработчика ОС – в отличие от Windows или Mac OS. Тем самым мы обеспечиваем себе отсутствие заведомой слежки со стороны производителя;

• Нет программных закладок. Исходники дистрибутивов Linux (по крайней мере тех, которые мы будем использовать) открыты – и сообщества разработчиков регулярно проводят аудиты безопасности, а это минимизирует возможность в следующей версии подложить пользователям свинью в виде слежки. То же самое касается открытых (opensource) программ.

• Под это семейство ОС пишут меньше вирусов. Это факт, потому что Linux распространен не так, как Windows или macOS. Под последние писать зловреды выгоднее с экономической точки зрения;

• Есть специальные дистрибутивы для безопасности и анонимности в сети. Whonix, Tails, – им пользовался Сноуден – Qubes, Kali – это далеко не полный список систем, специально разработанных для безопасности или тестирования безопасности, как в случае с Kali. Нигде больше нет такого разнообразия решений для обеспечения информационной безопасности;

• И вытекающее из вышеупомянутого: больше возможностей для маневра. Например, в Linux проще реализовать систему экстренного самоуничтожения и прочие фишки, которые в Windows и тем более в яблочной ОС реализовать сложно или практически невозможно.

Вот как все будет устроено.

Мы установим на устройство новую ОС, которая называется хостовой, потому что на ней будет базироваться несколько виртуальных машин – других операционных систем.

Есть такой дистрибутив Linux, называется Whonix. По-простому, работает все так: одна виртуальная машина Gateway подключается к сети Tor. Другая машина, Workstation, находится в полностью изолированной сети, подключенной к Gateway, так что весь трафик в Workstation проходит только через нее. Иными словами: Gateway играет роль интернет-шлюза, пропускающего весь трафик через Tor. Whonix будет выступать в качестве своеобразного фаервола, или песочницы, в которой можно открывать подозрительные файлы. У этой системы будут иные идентификаторы и значения IP и DNS, что позволит запутать тех, кто вознамерится вас деанонимизировать. Даже вирусное программное обеспечение с правами root, проникшее в Whonix, не сможет узнать ваши настоящие данные. При заражении виртуальной машины вы останетесь за стеной. В крайнем случае ее можно переустановить.

Рабочая виртуальная машина, которая получит доступ к интернету, будет использовать браузер, просматривать передаваемые документы, осуществлять передачу различных данных. Основная (хостовая) же система будет находится в безопасности. Жёсткий диск у нее зашифрован, важные данные лежат в криптоконтейнерах. Порты компьютера защищены, оперативная память в случае необходимости затирается. В BIOS отключена загрузка с внешних USB-накопителей и выставлен пароль. Подхватить вирус из сети не получится, поскольку основная система для путешествия по интернету использоваться не будет. Запомните: в интернет мы выходим только с помощью второй виртуальной машины. При этом общаться в интернете рекомендуется с помощью защищенных программ с открытым исходным кодом, передавать файлы по защищённым каналам, в случае необходимости используя дополнительное шифрование.

Но одного Tor для безопасности недостаточно, поэтому мы будем настраивать еще и VPN и Proxy. Схем «цепочек анонимности» несколько, но самая простая такая: хостовая ОС с помощью модема с левой SIM-картой подключается к VPN, виртуальная машина «заворачивает» этот трафик в Tor, который, в свою очередь, пропускается через прокси.

Итак, нам нужна легковесная и свободная хостовая ОС, чтобы в ней было как можно меньше ненужных программ и служб, или чтобы их вообще не было. Софт должен быть преимущественно с открытым исходным кодом.

Наилучшим решением, на наш взгляд, является Manjaro Linux. Мы будем устанавливать эту ОС на компьютер в качестве основной системы, чтобы потом на ее основе запустить виртуальную машину Whonix.

Да, один важный момент – мы будем часто работать с командной строкой. Не пугайтесь этого, на самом деле работа в терминале удобна и легка, просто следуйте инструкциям, если что-то не будет получаться.

Почему именно Linux? Все просто:

• Отсутствует телеметрия, то есть данные о вашей активности внутри ОС и в сети не отправляются на серверы разработчика ОС – в отличие от Windows или Mac OS. Тем самым мы обеспечиваем себе отсутствие заведомой слежки со стороны производителя;

• Нет программных закладок. Исходники дистрибутивов Linux (по крайней мере тех, которые мы будем использовать) открыты – и сообщества разработчиков регулярно проводят аудиты безопасности, а это минимизирует возможность в следующей версии подложить пользователям свинью в виде слежки. То же самое касается открытых (opensource) программ.

• Под это семейство ОС пишут меньше вирусов. Это факт, потому что Linux распространен не так, как Windows или macOS. Под последние писать зловреды выгоднее с экономической точки зрения;

• Есть специальные дистрибутивы для безопасности и анонимности в сети. Whonix, Tails, – им пользовался Сноуден – Qubes, Kali – это далеко не полный список систем, специально разработанных для безопасности или тестирования безопасности, как в случае с Kali. Нигде больше нет такого разнообразия решений для обеспечения информационной безопасности;

• И вытекающее из вышеупомянутого: больше возможностей для маневра. Например, в Linux проще реализовать систему экстренного самоуничтожения и прочие фишки, которые в Windows и тем более в яблочной ОС реализовать сложно или практически невозможно.

Вот как все будет устроено.

Мы установим на устройство новую ОС, которая называется хостовой, потому что на ней будет базироваться несколько виртуальных машин – других операционных систем.

Есть такой дистрибутив Linux, называется Whonix. По-простому, работает все так: одна виртуальная машина Gateway подключается к сети Tor. Другая машина, Workstation, находится в полностью изолированной сети, подключенной к Gateway, так что весь трафик в Workstation проходит только через нее. Иными словами: Gateway играет роль интернет-шлюза, пропускающего весь трафик через Tor. Whonix будет выступать в качестве своеобразного фаервола, или песочницы, в которой можно открывать подозрительные файлы. У этой системы будут иные идентификаторы и значения IP и DNS, что позволит запутать тех, кто вознамерится вас деанонимизировать. Даже вирусное программное обеспечение с правами root, проникшее в Whonix, не сможет узнать ваши настоящие данные. При заражении виртуальной машины вы останетесь за стеной. В крайнем случае ее можно переустановить.

Рабочая виртуальная машина, которая получит доступ к интернету, будет использовать браузер, просматривать передаваемые документы, осуществлять передачу различных данных. Основная (хостовая) же система будет находится в безопасности. Жёсткий диск у нее зашифрован, важные данные лежат в криптоконтейнерах. Порты компьютера защищены, оперативная память в случае необходимости затирается. В BIOS отключена загрузка с внешних USB-накопителей и выставлен пароль. Подхватить вирус из сети не получится, поскольку основная система для путешествия по интернету использоваться не будет. Запомните: в интернет мы выходим только с помощью второй виртуальной машины. При этом общаться в интернете рекомендуется с помощью защищенных программ с открытым исходным кодом, передавать файлы по защищённым каналам, в случае необходимости используя дополнительное шифрование.

Но одного Tor для безопасности недостаточно, поэтому мы будем настраивать еще и VPN и Proxy. Схем «цепочек анонимности» несколько, но самая простая такая: хостовая ОС с помощью модема с левой SIM-картой подключается к VPN, виртуальная машина «заворачивает» этот трафик в Tor, который, в свою очередь, пропускается через прокси.

Итак, нам нужна легковесная и свободная хостовая ОС, чтобы в ней было как можно меньше ненужных программ и служб, или чтобы их вообще не было. Софт должен быть преимущественно с открытым исходным кодом.

Наилучшим решением, на наш взгляд, является Manjaro Linux. Мы будем устанавливать эту ОС на компьютер в качестве основной системы, чтобы потом на ее основе запустить виртуальную машину Whonix.

Да, один важный момент – мы будем часто работать с командной строкой. Не пугайтесь этого, на самом деле работа в терминале удобна и легка, просто следуйте инструкциям, если что-то не будет получаться.

Я исхожу из того, что у вас уже есть чистое устройство или устройство с предустановленной Windows. Первое, что нужно сделать – скачать официальный образ Manjaro Gnome по этой ссылке: https://manjaro.org/downloads/official/gnome/. Можно это сделать на другом компьютере, а можно и на уже имеющемся, если там есть ОС. Кстати, замечу, что в окружении GNOME концептуально не поддерживаются ярлыки на рабочем столе. Если вам совсем неудобно и вы ищете что-то более похожее на Windows – смело устанавливайте Manjaro с KDE, настройка там в принципе такая же. Я же буду использовать GNOME.

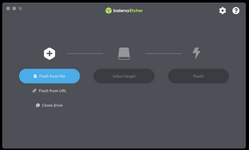

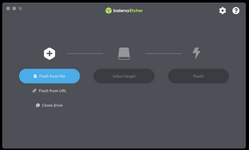

После скачивания образа вам необходимо записать его на USB-накопитель. Существует множество программ для этого, я пользуюсь Etcher. https://www.balena.io/etcher

Указываем путь к образу Manjaro и подключаем USB, оно добавится в программу автоматически. После нажимаем на «Flash» и дожидаемся окончания записи образа. Все, теперь у вас на руках накопитель с образом операционной системы. Я же для примера буду показывать все настройки на виртуальной машине.

Теперь вставляем накопитель в целевое устройство и заходим в меню загрузки. На разных устройствах методы попадания в BIOS и меню загрузки разные, тут я не могу посоветовать ничего другого, кроме как поискать в интернете, какую именно горячую клавишу нужно зажимать, чтобы попасть куда нужно – это зависит от материнской платы. После попадания в меню загрузки вы должны выбрать (или выставить первым в приоритете загрузки) накопитель с образом. После загрузки ОС с флешки мы видим приветственное окно, которое можно закрыть:

Мы будем устанавливать не просто операционную систему, а операционную систему с LUKS. LUKS – утилита, позволяющая шифровать операционную систему. Для настройки нелишним будет произвести одно предварительное действие – забить диск случайными данными. Это позволяет снизить шансы на успех при проведении криптоанализа.

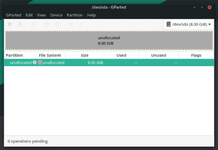

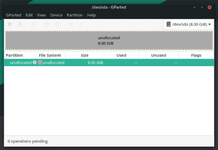

Для этого узнаем название диска. Сделать это можно с помощью программы GParted. Нажмите на квадрат из точек внизу бара и напишите название программы в поиске. Вот как называется диск у меня:

/dev/sda

Мы узнали название диска, теперь открываем терминал (поищите его в баре слева) и вводим команду:

# sudo dd if=/dev/urandom of=/dev/sda bs=8 status=progress

Диск должен быть указан верно, иначе вы рискуете потерять данные!

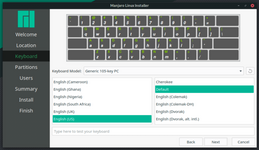

Это не особо быстрый процесс; в зависимости от объема диска и оборудования, может длиться долго. Переходим непосредственно к установке. Нажимаем в баре на иконку диска – она третья снизу. Открывается окно приветствия, идем дальше. Регион и часовой пояс ставим левые, а язык пока оставляем по умолчанию английским:

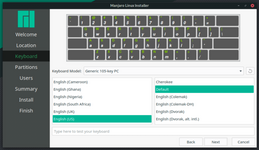

А вот раздел Partitions нас интересует больше. Как я уже говорил, мы будем шифровать нашу ОС с помощью LUKS. LUKS – специальная утилита, позволяющая шифровать систему так, чтобы ее нельзя было открыть до ввода пароля.

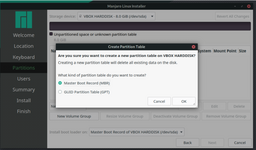

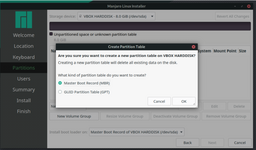

Итак, в разделе Partitions выбираем Manual partitioning – размечать диск мы будем самостоятельно. Разметка диска – это операция деления диска на секции – области, отвечающие каждая за свою функцию: хранение программы загрузки системы, временное исполнение жестким диском функций оперативной памяти (т.н. «SWAP». Если эксперты получат доступ к нему, в их руки может попасть много данных) или просто хранение разных типов файлов, как и это обстоит с дисками C и D в Windows.

Как видно ниже, пока у нас есть только неразмеченная область:

Нажимаем New Partition Table и выбираем Master Boot Recorder:

Выбираем появившийся раздел Free Space и справа нажимаем Create:

После этого откроется окно с настройками:

Пример тык

Size оставляем по умолчанию, так как шифровать будем весь диск, Partition Type – Primary, File System – ext4, также отмечаем галочку Encrypt. Тут очень важно, чтобы пароль должен был сложным. Mount Point – выбираем косую черту («/»), которая означает корневой каталог системы. Нажимаем ОК, а затем продолжаем установку.

Пример тык

Устанавливаем имя пользователя, имя компьютера в сети (неважно, какое, все равно оно будет подменяться), а также пароль от учетной записи и пароль администратора. Эти пароли можно делать не такими сложными, как пароль для шифрования системы, но они должны отличаться между собой. Мы часто будем вводить пароль администратора, поэтому, в зависимости от вашей требовательности, варьируйте длину от 8 до 16 символов. Две галочки между формами ввода паролей не отмечаем по очевидным причинам.

Пример тык

Нажимаем Next, пока не появится кнопка Install. Установка займет некоторое время.

Пример тык

После завершения установки перезагружаем систему и вынимаем флешку. Теперь во время загрузки вас будет встречать такая надпись:

https://telegra.ph/file/060a2bcea7441f37909fc.png

Вводим пароль от зашифрованной системы. Без него загрузить ОС будет невозможно. После этого вводим пароль пользователя.

Пример тык

Добро пожаловать в Manjaro! Настало время обновить базу данных пакетов программ, для этого находим в меню иконку Add/Remove Software. Кстати, любую программу и не только программу можно добавить в хотбар слева. Просто кликните на иконку правой кнопкой мыши и нажмите Add to Favorites:

Пример тык

После того как мы зашли в пакетный менеджер, нажимаем на три точки справа и выбираем Refresh Databases. Вводим пароль:

Пример тык

Когда процесс завершится, нажимаем Apply:

Пример тык

Кстати, прокрутив вниз, вы можете найти много интересных приложений, например, Telegram, плеер VLC и LibreOffice. Позже мы будем устанавливать некоторые из них.

пример тык

После обновления необходимо перезагрузить систему. Можем перезагрузиться сейчас, а можем потом. Я сделаю это потом, потому что сейчас я хочу подключить один репозиторий (базу данных программ) под названием AUR, программы из которого понадобятся нам в будущем. Опять нажимаем на три точки, но теперь выбираем Preferences. В настройках ищем вкладку AUR (третья справа) и переключаем ползунок Enable AUR support на зеленый:

пример тык

После этого перезагружаемся (или нет, если вы сделали это ранее).

Давайте теперь добавим родную русскую раскладку и поменяем способ переключения с одной раскладки на другую.

В правом верхнем углу рабочего стола есть кнопка, при нажатии на которую открываются ползунок громкости, сведения о состоянии батареи и сети, а также настройки. Нажимаем на Settings. Дальше прокручиваем список, пока не увидим Region & Language. Выбираем:

пример тык

сюда тоже тык

Нажимаем на плюс, потом на три точки в открывшемся окне, а потом на Other и выбираем нужный язык, то есть русский. И добавляем:

пример тык

сюда тоже тык

А теперь поменяем способ переключения раскладки.

Идем во вкладку Keyboard Shortcuts и в поиске набираем «Next Source»:

пример тык

Нажимаем на результат и тут же устанавливаем короткую команду для смены языка раскладки, я предпочитаю «Shift+Space», вы можете поставить какое угодно:

пример тык

сюда тоже тык

Все, теперь можно переключать раскладки.

Раз в неделю или чаще желательно обновлять систему, используя команду (без #):

# sudo pacman -Syyu

пример тык

Команда «sudo» означает, что действие выполняется от имени администратора, поэтому нам нужно написать пароль. Обратите внимание, что ввод пароля в терминале Linux не отображается на экране, поэтому придется вводить вслепую:

Пример тык

Система обновилась.

После скачивания образа вам необходимо записать его на USB-накопитель. Существует множество программ для этого, я пользуюсь Etcher. https://www.balena.io/etcher

Указываем путь к образу Manjaro и подключаем USB, оно добавится в программу автоматически. После нажимаем на «Flash» и дожидаемся окончания записи образа. Все, теперь у вас на руках накопитель с образом операционной системы. Я же для примера буду показывать все настройки на виртуальной машине.

Теперь вставляем накопитель в целевое устройство и заходим в меню загрузки. На разных устройствах методы попадания в BIOS и меню загрузки разные, тут я не могу посоветовать ничего другого, кроме как поискать в интернете, какую именно горячую клавишу нужно зажимать, чтобы попасть куда нужно – это зависит от материнской платы. После попадания в меню загрузки вы должны выбрать (или выставить первым в приоритете загрузки) накопитель с образом. После загрузки ОС с флешки мы видим приветственное окно, которое можно закрыть:

Мы будем устанавливать не просто операционную систему, а операционную систему с LUKS. LUKS – утилита, позволяющая шифровать операционную систему. Для настройки нелишним будет произвести одно предварительное действие – забить диск случайными данными. Это позволяет снизить шансы на успех при проведении криптоанализа.

Для этого узнаем название диска. Сделать это можно с помощью программы GParted. Нажмите на квадрат из точек внизу бара и напишите название программы в поиске. Вот как называется диск у меня:

/dev/sda

Мы узнали название диска, теперь открываем терминал (поищите его в баре слева) и вводим команду:

# sudo dd if=/dev/urandom of=/dev/sda bs=8 status=progress

Диск должен быть указан верно, иначе вы рискуете потерять данные!

Это не особо быстрый процесс; в зависимости от объема диска и оборудования, может длиться долго. Переходим непосредственно к установке. Нажимаем в баре на иконку диска – она третья снизу. Открывается окно приветствия, идем дальше. Регион и часовой пояс ставим левые, а язык пока оставляем по умолчанию английским:

А вот раздел Partitions нас интересует больше. Как я уже говорил, мы будем шифровать нашу ОС с помощью LUKS. LUKS – специальная утилита, позволяющая шифровать систему так, чтобы ее нельзя было открыть до ввода пароля.

Итак, в разделе Partitions выбираем Manual partitioning – размечать диск мы будем самостоятельно. Разметка диска – это операция деления диска на секции – области, отвечающие каждая за свою функцию: хранение программы загрузки системы, временное исполнение жестким диском функций оперативной памяти (т.н. «SWAP». Если эксперты получат доступ к нему, в их руки может попасть много данных) или просто хранение разных типов файлов, как и это обстоит с дисками C и D в Windows.

Как видно ниже, пока у нас есть только неразмеченная область:

Нажимаем New Partition Table и выбираем Master Boot Recorder:

Выбираем появившийся раздел Free Space и справа нажимаем Create:

После этого откроется окно с настройками:

Пример тык

Size оставляем по умолчанию, так как шифровать будем весь диск, Partition Type – Primary, File System – ext4, также отмечаем галочку Encrypt. Тут очень важно, чтобы пароль должен был сложным. Mount Point – выбираем косую черту («/»), которая означает корневой каталог системы. Нажимаем ОК, а затем продолжаем установку.

Пример тык

Устанавливаем имя пользователя, имя компьютера в сети (неважно, какое, все равно оно будет подменяться), а также пароль от учетной записи и пароль администратора. Эти пароли можно делать не такими сложными, как пароль для шифрования системы, но они должны отличаться между собой. Мы часто будем вводить пароль администратора, поэтому, в зависимости от вашей требовательности, варьируйте длину от 8 до 16 символов. Две галочки между формами ввода паролей не отмечаем по очевидным причинам.

Пример тык

Нажимаем Next, пока не появится кнопка Install. Установка займет некоторое время.

Пример тык

После завершения установки перезагружаем систему и вынимаем флешку. Теперь во время загрузки вас будет встречать такая надпись:

https://telegra.ph/file/060a2bcea7441f37909fc.png

Вводим пароль от зашифрованной системы. Без него загрузить ОС будет невозможно. После этого вводим пароль пользователя.

Пример тык

Добро пожаловать в Manjaro! Настало время обновить базу данных пакетов программ, для этого находим в меню иконку Add/Remove Software. Кстати, любую программу и не только программу можно добавить в хотбар слева. Просто кликните на иконку правой кнопкой мыши и нажмите Add to Favorites:

Пример тык

После того как мы зашли в пакетный менеджер, нажимаем на три точки справа и выбираем Refresh Databases. Вводим пароль:

Пример тык

Когда процесс завершится, нажимаем Apply:

Пример тык

Кстати, прокрутив вниз, вы можете найти много интересных приложений, например, Telegram, плеер VLC и LibreOffice. Позже мы будем устанавливать некоторые из них.

пример тык

После обновления необходимо перезагрузить систему. Можем перезагрузиться сейчас, а можем потом. Я сделаю это потом, потому что сейчас я хочу подключить один репозиторий (базу данных программ) под названием AUR, программы из которого понадобятся нам в будущем. Опять нажимаем на три точки, но теперь выбираем Preferences. В настройках ищем вкладку AUR (третья справа) и переключаем ползунок Enable AUR support на зеленый:

пример тык

После этого перезагружаемся (или нет, если вы сделали это ранее).

Давайте теперь добавим родную русскую раскладку и поменяем способ переключения с одной раскладки на другую.

В правом верхнем углу рабочего стола есть кнопка, при нажатии на которую открываются ползунок громкости, сведения о состоянии батареи и сети, а также настройки. Нажимаем на Settings. Дальше прокручиваем список, пока не увидим Region & Language. Выбираем:

пример тык

сюда тоже тык

Нажимаем на плюс, потом на три точки в открывшемся окне, а потом на Other и выбираем нужный язык, то есть русский. И добавляем:

пример тык

сюда тоже тык

А теперь поменяем способ переключения раскладки.

Идем во вкладку Keyboard Shortcuts и в поиске набираем «Next Source»:

пример тык

Нажимаем на результат и тут же устанавливаем короткую команду для смены языка раскладки, я предпочитаю «Shift+Space», вы можете поставить какое угодно:

пример тык

сюда тоже тык

Все, теперь можно переключать раскладки.

Раз в неделю или чаще желательно обновлять систему, используя команду (без #):

# sudo pacman -Syyu

пример тык

Команда «sudo» означает, что действие выполняется от имени администратора, поэтому нам нужно написать пароль. Обратите внимание, что ввод пароля в терминале Linux не отображается на экране, поэтому придется вводить вслепую:

Пример тык

Система обновилась.

Всем спасибо за прочтение, извиняюсь за отдельные ссылки, ограничения

ФСЕХ ЛЮБЛУ