МАНУАЛ ПО АНОНИМНОСТИ |ЧАСТЬ 2

Настройка безопасности ОС

Для начала немного теории. Давайте определим, что такое уязвимости и на какие виды они делятся. Условно можно выделить два типа: физические и сетевые.Настройка безопасности ОС

Физические атаки:

• Загрузка вредоносного кода в систему с целью слежки, прослушки и выявления приватных данных;

• Попытка модифицировать ядро системы при доступе к устройству;

• Попытка скопировать данные или загрузить компрометирующие материалы на устройство с помощью вредоносных программ или обычных средств вроде USB и Ethernet;

• MITM (Man In The Middle – атака «Человек Посередине»), то есть атака, когда трафик пользователя перехватывается, меняется или используется перехватчиком. Обычно такие атаки проводятся, когда атакующий находится недалеко от жертвы, в радиусе около 100 метров, поэтому мы относим их к физическим;

• Нарушение работоспособности системы;

Сетевые атаки:

• Попытка заразить устройство через сеть

• MITM через глобальные сети

Здесь, по очевидным причинам, мы тщательнее рассматриваем случаи, когда на вас собирается доказательная база, поэтому описываемые методы будут преимущественно методами антифорензики (форензика – компьютерная криминалистика).

Что нельзя делать на хостовой ОС

Давайте еще раз вспомним, чего не стоит делать на рабочей ОС:

• Нельзя использовать для работы личные устройства. Если с компьютером вроде бы все очевидно, то вот про флешки, диски, клавиатуры и прочую периферию многие забывают. Дело в том, что подключенные раз устройства оставляют след в системе, а это может сыграть на руку правоохранителям в сборе доказательной базе. Короче, следуйте принципу параллелизма;

• Не следует пользоваться браузером, посещать сайты, открывать письма в почтовых ящиках и запускать стороннее ПО на хостовой машине. Это чревато многими проблемами, вроде компрометации настоящего местоположения, заражения устройства и т.д. Решать вам, но мы рассматриваем самый безопасный метод организации работы;

• Не стоит устанавливать проприетарные программы типа Skype, Chrome, Telegram. Да, сложно сейчас работать без Telegram, но тут опять решать вам;

• В общественных местах не рекомендуется расшифровывать диск. В крайнем случае – работайте НЕ из-под учетной записи администратора. Кстати, совет от меня: если работаете в кафе, всегда, что бы ни происходило, ищите место, чтобы ваша спина смотрела в глухую непрозрачную стену. Серьезно, как-то раз так поймали основателя и владельца Silk Road Росса Ульбрихта;

• Вдогонку к прочему: используйте левые SIM-карты и модемы. Пока еще (2022) левые SIM-карты не под запретом, их можно купить в каждом переходе. В крайнем случае, даже если их запретят, найдутся люди, которые будут предоставлять услуги дропов. Хоть это и маловероятно, советую приобрести несколько десятков или сотню SIM-карт заранее. Еще вдогонку: меняйте SIM не реже, чем раз в три месяца.

Приступим к настройке системы.

Начнем с того, что такое MAC-адрес. Разумеется, некоторые моменты придется опустить, но для объяснения хватит и простой модели.

Как вам известно, у каждого устройства есть IP-адрес – благодаря этим адресам и происходит обмен информацией в интернете. Допустим, вы подключаетесь к сети через роутер Wi-Fi. Роутер регулярно отправляет данные на адрес сервера сайта или другого сервиса, а сайт после возвращает ответ обратно на IP роутера.

Роутер должен как-то понять, как обмениваться информацией с подключенными к нему устройствами – компьютером, телефоном и проч. Вот для этого и нужен MAC-адрес – идентификатор, состоящий из 12 символов, по которому можно понять, помимо прочего, кто производитель железа. MAC-адрес, в отличие от IP, прописан в устройстве, а не присвоен виртуально. По трем старшим байтам можно определить производителя девайса – а значит, и сопоставить изъятое устройство с обнаруженным адресом, чтобы потом приобщить этот факт к делу.

MAC-адрес не выходит за пределы сети Wi-Fi, но тут и кроется опасность – если модуль Wi-Fi на вашем устройстве работает, то виден и ваш MAC-адрес, а значит, можно определить и модель. Даже если работать с публичного Wi-Fi (в метро, например), устройство все равно можно определить по его уникальному MAC-адресу, правоохранители имеют системы розыска преступников по этому идентификатору.

Криминалисты находят роутер, с помощью которого подозреваемый подключался к интернету (предварительно определив IP устройства злоумышленника), находят MAC адрес искомого устройства и вносят его в базу, подобно тому, как в базу вносятся приметы и фоторобот преступника. Даже если через месяц этот MAC выплывет где нибудь, система опознает его, и человек попадется.

По-другому: при задержании, например, будут сопоставляться адрес устройства, с которого было совершено преступление и адрес устройства, которое было при человеке. И это также будет доказательством причастности.

Имя хоста – название вашего компьютера в сети – тоже нужно подменять

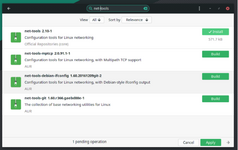

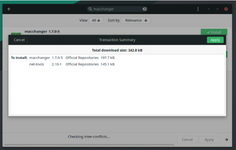

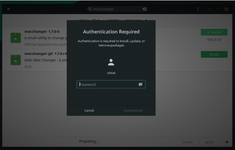

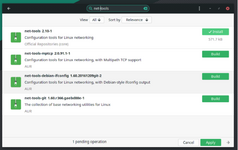

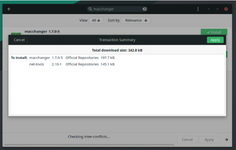

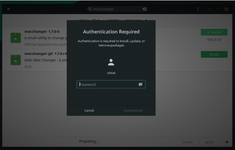

Установим необходимые пакеты net-tools и macchanger с помощью менеджера пакетов (Add/Remove Software).

Вот список нужных нам команд для программы macchanger:

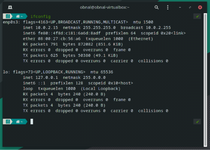

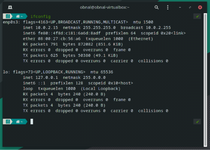

Чтобы узнать название устройства в системе, введите команду # ifconfig. Все команды вводятся без хэштега.

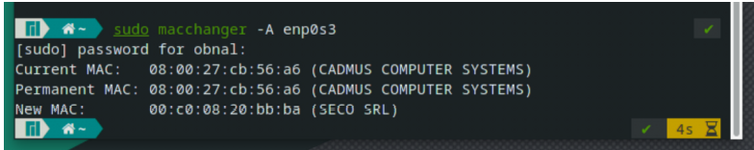

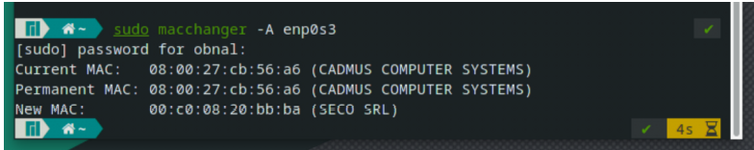

Давайте сменим MAC-адрес на случайный:

# sudo macchanger -A enp0s3

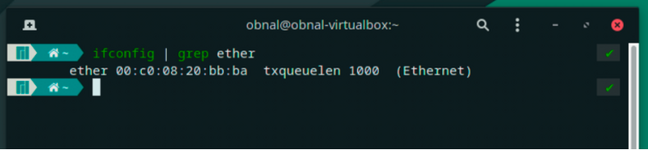

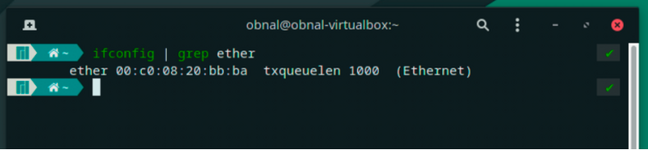

Можно теперь посмотреть, произошли ли изменения, введя команду

# ifconfig | grep ether

Теперь настроим все так, чтобы процесс смены происходил полуавтоматически и вместе со сменой имени компьютера в сети. Для начала создадим в домашнем каталоге папку scripts, в которой будем хранить скрипты. Открываем папку и создаем в ней текстовый документ (правая кнопка мыши в папке, затем Empty Bash File) с любым подходящим названием:

Далее копируем в документ следующее:

И теперь делаем скрипт исполняемым:

Пишем cd scripts, чтобы перейти в директорию (папку) с файлом, затем прописываем две команды:

# chmod +x changer – делает исполняемым

# sudo ./changer – запускает скрипт

Как видите, нас просят написать новое имя компьютера. Я написал Robert:

Пример тык

Вот такой полезный скрипт у нас получился. Но ничто не мешает подменять MAC-адрес с помощью команд напрямую и с нужными характеристиками.

В третьей части мануала разберем установку и настройку Silk Guardian

Как вам известно, у каждого устройства есть IP-адрес – благодаря этим адресам и происходит обмен информацией в интернете. Допустим, вы подключаетесь к сети через роутер Wi-Fi. Роутер регулярно отправляет данные на адрес сервера сайта или другого сервиса, а сайт после возвращает ответ обратно на IP роутера.

Роутер должен как-то понять, как обмениваться информацией с подключенными к нему устройствами – компьютером, телефоном и проч. Вот для этого и нужен MAC-адрес – идентификатор, состоящий из 12 символов, по которому можно понять, помимо прочего, кто производитель железа. MAC-адрес, в отличие от IP, прописан в устройстве, а не присвоен виртуально. По трем старшим байтам можно определить производителя девайса – а значит, и сопоставить изъятое устройство с обнаруженным адресом, чтобы потом приобщить этот факт к делу.

MAC-адрес не выходит за пределы сети Wi-Fi, но тут и кроется опасность – если модуль Wi-Fi на вашем устройстве работает, то виден и ваш MAC-адрес, а значит, можно определить и модель. Даже если работать с публичного Wi-Fi (в метро, например), устройство все равно можно определить по его уникальному MAC-адресу, правоохранители имеют системы розыска преступников по этому идентификатору.

Криминалисты находят роутер, с помощью которого подозреваемый подключался к интернету (предварительно определив IP устройства злоумышленника), находят MAC адрес искомого устройства и вносят его в базу, подобно тому, как в базу вносятся приметы и фоторобот преступника. Даже если через месяц этот MAC выплывет где нибудь, система опознает его, и человек попадется.

По-другому: при задержании, например, будут сопоставляться адрес устройства, с которого было совершено преступление и адрес устройства, которое было при человеке. И это также будет доказательством причастности.

Имя хоста – название вашего компьютера в сети – тоже нужно подменять

Установим необходимые пакеты net-tools и macchanger с помощью менеджера пакетов (Add/Remove Software).

Вот список нужных нам команд для программы macchanger:

Код:

# macchanger -h – выводит список доступных опций программы

# macchanger -s (название устройства) – выводит MAC-адрес выбранного устройства на экран монитора

# macchanger -A (название устройства) – изменяет MAC-адрес, используя случайный вендор (идентификатор производителя)

# macchanger -p (название устройства) – обнуляет измененный MAC-адрес на настоящий

# macchanger -r (название устройства) – изменяет MAC-адрес на абсолютно случайный, не привязывая его к вендору существующих производителей

# macchanger -l – выводит список вендоров всех существующих устройств

# macchanger -h – позволяет ввести MAC-адрес вручнуюЧтобы узнать название устройства в системе, введите команду # ifconfig. Все команды вводятся без хэштега.

Давайте сменим MAC-адрес на случайный:

# sudo macchanger -A enp0s3

Можно теперь посмотреть, произошли ли изменения, введя команду

# ifconfig | grep ether

Теперь настроим все так, чтобы процесс смены происходил полуавтоматически и вместе со сменой имени компьютера в сети. Для начала создадим в домашнем каталоге папку scripts, в которой будем хранить скрипты. Открываем папку и создаем в ней текстовый документ (правая кнопка мыши в папке, затем Empty Bash File) с любым подходящим названием:

Далее копируем в документ следующее:

Код:

#!/bin/bash

#Assign existing hostname to $hostn

hostn=$(cat /etc/hostname)

#Display existing hostname

echo "Existing hostname is $hostn"

#Ask for new hostname $newhost

echo "Enter new hostname: "

read newhost

#Change hostname in /etc/hosts & /etc/hostname

sudo sed -i "s/$hostn/$newhost/g" /etc/hosts

sudo sed -i "s/$hostn/$newhost/g" /etc/hostname

#Display new hostname

echo "Your new hostname is $newhost"

#change mac (enp0s3 – название сетевого устройства)

echo "Change mac-adress "

sudo ifconfig enp0s3 down

sudo macchanger -A enp0s3

sudo ifconfig enp0s3 up

sudo systemctl restart NetworkManager.service

И теперь делаем скрипт исполняемым:

Пишем cd scripts, чтобы перейти в директорию (папку) с файлом, затем прописываем две команды:

# chmod +x changer – делает исполняемым

# sudo ./changer – запускает скрипт

Как видите, нас просят написать новое имя компьютера. Я написал Robert:

Пример тык

Вот такой полезный скрипт у нас получился. Но ничто не мешает подменять MAC-адрес с помощью команд напрямую и с нужными характеристиками.

В третьей части мануала разберем установку и настройку Silk Guardian

ФСЕХ ЛЮБЛЮ

Ждите 3 часть