1. И какую выгоду это мне может дать?

Данный пункт статьи чисто для новичков, либо для тех, кому просто хочется почитать.

Динамические прокси - прокси, IP у которых может меняться по таймеру, либо же по запросу (осуществляется обычным переходом по спец.ссылке), в зависимости от сервиса аренды.

Статические прокси - прокси, IP которых постоянен и не меняется.

Внешний IP - IP прокси, который видит сайт

IP подключения - IP'шник, т.е. адрес, по которому мы подключаемся к прокси через ПК, либо через антик, либо через что-то ещё.

Индивидуальные прокси - прокси, которыми пользуетесь только вы и доступа к ним не может быть ещё у какого-то постороннего человека.

Расшаренные (shared) прокси - прокси, которыми параллельно с вами пользуются ещё несколько человек. Иногда это может спалить ваш абуз (смотря что абузите), но, как правило, они дешевле индивидуальных прокси в несколько раз.

После терминологии, мне хотелось бы рассказать о протоколах прокси. Если вы хоть раз брали прокси в аренду, то могли заметить, что вам давали несколько портов: HTTP(S) и SOCKS(4/5). Так вот, это протоколы подключения к прокси. Давайте пройдёмся по ним вкратце...

HTTP(S) - при использовании этого протокола, прокси-серверы пропускают через себя только HTTP-трафик, но при этом, добавляя от себя в этот трафик данные о применении прокси. Такого вида прокси могут раскрыть и информацию о вашем настоящем IP-адресе. Однако, есть несколько видов таких прокси:

Всё, понятно, теперь про самое важное в выборе прокси под абуз, т.е. про их тип и что каждый из них представляет...

Вот вроде бы всё хорошо, но есть один нюансик:

Нюансик

Любой сайт видит, что вы зашли именно с серверного прокси, т.е. "hosting". Проверить это вы можете самостоятельно на Pixelscan. Всё бы ничего, но некоторые популярные у абузеров сайты блокируют вход таких IP'шников к ним. Среди таких есть и сайт, способный украсть сердце любого абузера: Gleam. При попытке зайти на какую-нибудь Gleam-форму, вы столкнётесь с такой страничкой, говорящей, что вы используете IP из дата-центра и скажет, что "возможно вы используете VPN" - тут немного поясню, что любой VPN берёт такие IP'шники дата-центров, поэтому если столкнётесь с "ошибкой VPN'а" ещё на каком-нибудь сайте, знайте, что это из-за используемого вами типа прокси.

Также стоит отметить, что любой сайт может заблокировать неугодную ему подсеть IP'шников и тогда вся пачка прокси, которая имеет отношение к этой подсети не сможет посетить этот сайт. Такое практиковал и Gleam, в том числе. Есть у серверных прокси и несомненный плюс: их можно юзать одновременно (параллельно) друг с другом.

"Нипущу твой грязный айпи на сайт"

Однако, несмотря на это, большинству сайтов на это плевать и они с радостью принимают эти прокси, так что это очень ситуативное дело, но всё ещё не настолько ситуативное, как следующий подпункт.

Для покупки простеньких серверных прокси по 30+ руб. я использую proxy.house (обычно, ничего большего и не нужно), а "качественные" (т.е. дорогие) прокси на Proxy6 (~100 руб.), либо на Proxys.io (110-170 руб.), но там реально ооочень дорого, поэтому редко туда захожу

Проверить, поддерживает ли желаемый вами сайт версию протокола IPv6, можно на DNSChecker в поле "IPv6 Fully Compatible".

Купить прокси IPv6 можно на каждом углу + они гораааздо дешевле, чем IPv4. Я ими пользуюсь не часто, но взять можно всё на тех же сайтах: proxy.house (2,55-5,1 руб.), Proxys.io (6-18 руб.)

Хотел мой ипишник узнать, а вот нееееет

Однако, несмотря на все эти плюсы, у таких проксей есть и недостаток: цена на них обычно гораздо больше, чем на серверные. Разница может составлять от 2 до 10 раз, а зависимости от сервиса. Также, такие прокси нельзя использовать в многопотоке (т.е. при одновременном использовании прокси с нескольких профилей браузера для одной цели), потому что это будет одним и тем же IP, соответственно, фишка с динамическим IP будет просто бесполезной.

По итогу, резидентские - что-то среднее между имбой и "бюджетным базовым решением". Теперь перейдём к разговору о "имбе" :3

Резидентские прокси для буржуев (т.е. статические) можно брать на Proxys.io (230-250 руб.), а вот адекватного+ качества динамические прокси я беру на AstroProxy (~715 руб./1 ГБ; любая страна, но оплата происходит за определённое количество трафика).

Какая же имба

Ну а теперь об имеющихся минусах... В первую очередь, это, конечно же, цена, которая зачастую намного больше серверных прокси и в ~2-3 раза (в зависимости от сервиса) больше резидентских. Также, в зависимости от качества прокси, они могут быть достаточно медленные по сравнению с остальными, но это всё от случая к случаю, либо же от сервиса к сервису.

Я использую только 2 платформы для аренды мобильных прокси: Mobileproxy (490 руб./1 день | 990 руб./7 дней | 2490 руб./30 дней; из стран доступны Россия, Украина, Беларусь, Казахстан, Польша, Таиланд и несколько других, но нужно смотреть по наличию), а также AstroProxy (~850 руб./1 ГБ трафика). Можно ещё попробовать мобилки на Proxys.io (4300 руб. за Россию | 5400 руб. за Украину | 7500 руб. за Италию на данный момент), но это уже прям дорого-дорого (+их я сам не тестил).

Больше не берите нигде, я много где пробовал и в большинстве своём, это лажа. На том же Frigate-proxy, который я раньше юзал, мобилки прям такие себе... они меняют IP когда захотят (+IP грязные, подробнее в следующем пункте), несмотря на таймер, либо переход по ссылке.

Ну и финалочка... Вы можете проверить IP адрес прокси на "доверие ему в сети", на то, как сильно он ассоциируется с прокси, либо же VPN'ом. Сделать это можно, вписав внешний IP на этом замечательном сайте. Идеальный балл - 0, но если и больше, то, в целом, это не страшно. Главное, чтобы число ваших баллов было зелёное - это говорит о высоком доверии к этому IP.

Итак, вот мы и разобрались с проксями - первым китом в мире анонимизации (вот это я придумал, даааа). Я зачастую под крупные абузы, либо же в случаях, когда нужно просто заабузить акк и забыть (т.к. IP'шники постоянно меняются, то для длительного пользования лучше всего подойдут серверные или резидентские прокси, однако, скорее всего, и мобильные в этом плане можно юзать), использую именно мобильные прокси.

Опасность: 5/5

Встречаемость: 5/5

Давайте я сейчас вот туточки оставлю ссылку на сайт, который это может чекнуть и вам показать, вы перейдёте и удивитесь, мол "какого .уя, это как вообще?", а потом обратно перейдёте сюда и прочитаете, как это работает...

Так, представим, что вы уже сделали вышесказанное, теперь время пояснять. Любой сайт1 может отправить запрос на какой-либо другой сайт2, а уже этот самый сайт2 в том случае, если запрашиваемая страница доступна только залогиненным людям, может перебросить вас на страницу логина. Именно этот переброс на страницу логина и отслеживает сайт1, и в случае, если нас перебросило (напоминаю, это происходит в фоновом режиме на сайте1 и мы этого не видим) на страницу логина, то, соответственно, мы не вошли в аккаунт.

Давайте разберу на примере VK (извиняйте те, у кого он заблочен, это наиболее простой способ для меня):

1. Вот мы зашли на какой-то сайт, он в фоновом режиме отсылает запрос на страницу https://vk.com/im.

2. При переходе на неё, либо всё пройдёт нормально, просто откроется "Мессенджер" и URL не изменится, либо же...

3. Запрос перенаправится на уже другую страницу https://vk.com/login?u=2&to=D2gSz2BtKnvoPO--. Это перенаправление будет палиться изначальным сайтом, который мы посещали. Поэтому, таким образом он поймёт, что раз нам предлагают залогиниться, мы этого ещё не сделали. Вооооть...

А вот фиг тебе, а не логин, заходи давай

Конечно, возможно сайт использует такое отслеживание, но обычный юзер этого не заметит, не проанализировав запросы и т.д. Факт в том, что такая практика безумно редка, и мне, если честно, сложно назвать конкретные примеры использования сайтами этого трекинга, однако нужно держать в голове, что такое возможно.

Опасность: 2/5

Встречаемость: 1/5

Вот он, да

В AdsPower, WebRTC по умолчанию выключен и это иногда может очень негативно сказаться на вашу репутацию перед сайтом, т.к. будет видно, что вы его отключили.

Вот так выглядит отключенный WebRTC в глазах сайтов

Если же переключить WebRTC в "Real", т.е. использовать его без маскировки, то видим следующую картину даже при использовании прокси с внешним адресом 92.195.169.25:

Раскусили меня, короче

Теперь попробую сделать "Replace" (замену) WebRTC, таким образом WebRTC автоматически подменяется на тот IP-адрес, который сейчас является внешним для используемой вами прокси. Теперь для прокси с внешним адресом 92.195.169.25 мы имеем следующую картину:

"Бляха, ну, норм чел, сразу же видно, ага"

Т.е., в идеале, лучше всего именно подменять WebRTC под внешний IP текущей прокси. Сайт, чтобы чекать всё это дело вот тута. Однако, для мобильных прокси, естественное явление, когда IP и адрес WebRTC - разные, но безопаснее всего будет именно подменять WebRTC под IP.

Опасность: 5/5

Встречаемость: 4,5/5

Есть даже чекер почт на способность отправлять на неё письма (на валидность).

Вот так могут выглядеть результаты сие действа:

Письмо не может быть доставлено, не существует домена @master.com

Письмо не может быть доставлено, потому что не существует такой почты

Всё по красоте, вот так можно регистрироваться

Опасность: 3,5/5

Встречаемость: 4/5

"Где-то этот человек меня нахлёбывает, вроде в Лондоне, а вроде и в Сибири..."

"Ну тут вообще какая-то лажа, что за мутки мутные такие?"

Самым же адекватным решением будет следующий пункт.

"Вот он какой достопочтенный гражданин, ну красавчик парень, вот он точно норм, инфа сотка"

Так, думаю, что с таймзонами мы разобрались.

Опасность: 5/5

Встречаемость: 4,5/5

Итак, UserAgent для браузера Chrome выглядит следующим образом:

Mozilla/5.0 ([Platform]) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/[ChromeVer] Safari/537.36

Этот пункт достаточно важен для понимания, но для анонимизации через антик - достаточно бесполезен из-за уже адекватной генерации. Чтобы точно быть уверенным, что всё нормально, можно перейти на Pixelscan и проверить по левому блоку.

Зелёное - хорошо, красное - плохо

Опасность: 2/5

Встречаемость: 4/5

Вот он, элемент чистейшего зла

Главная его опасность заключается в том, что из-за него, примерно также, как с WebRTC, может произойти утечка нашего реального IP. Тут даже заморачиваться не нужно: просто отключаем его и всё. У сайтов по этому поводу вопросов не возникнет и вы останетесь чистыми.

Опасность: 5/5

Встречаемость: 3/5

даже чёт писать сюда не хочу

Обычно я просто оставляю вариант "Ask" (спрашивать), чтобы сайт без моего ведома точно ничего не узнал, на всякий случай, так сказать. Но по сути, можно геолокацию и просто заблочить, но я не слишком уверен, как это скажется на отношение сайта к юзеру. В общем, это такой аморфный и бесполезный параметр, но немного его всё же затронули.

Опасность: 4/5

Встречаемость: 2/5

Куки (cookie) - небольшие текстовые файлы, хранящие информацию о вас для каждого сайта, что помогает им вас идентифицировать, как юзера. Благодаря кукам, например, вам не нужно каждый раз заходить на сайт по логину и паролю, вместо этого какое-то время куки будут поддерживать ваш активный сеанс на сайте.

Тут, по факту, все понимают, как это может помешать абузеру. С другой стороны, всего лишь создание нового профиля уже избавит от этой проблемы. Однако, если рассматривать ситуацию в рамках одного профиля, то простая очистка куков иногда может и не помочь.

Это связано с существованием Evercookies - технология, использующая все существующие хранилища, а также много хитрых механик, благодаря которым даже при очищении куков и кэша, юзер всё равно может быть "пойман" сайтом по этому параметру. Хитрость заключается в том, что куки восстанавливаются автоматически даже после их очистки, если они не были удалены хотя бы в однм из хранилищ.

В идеале, чтобы никакой информации о вас не осталось, нужно закрыть все вкладки браузера и очистите кэш вместе с куками, но как минимум, обязательно закрыть вкладку с нужным сайтом и уже затем удалить данные куков и кэша этого сайта. В противном случае вы ничего не добьётесь и всё равно любой сайт будет способен вас распознать по этому параметру.

В качестве теста можно попробовать проэкспериментировать с этой механикой вот туть. Всё очень просто: по нажатии на кнопку "Click to create an evercookie" сайт генерирует рандомное число от 1 до 1000. Если вы попробуете очистить куки и кэш, не закрывая страницу, а после обновите её (можно и этого не делать), то при нажатии на кнопку "Click to rediscover cookies", вы увидите то же самое число, что было сгенерировано ранее.

*тут находится серый текст*

Опасность: 5/5

Встречаемость: 5/5

Такую фичу, конечно, использует очень малое число сайтов, однако, этот вариант можно попробовать от безысходности. Я наткнулся на этот вывод абсолютно случайно, и, как показала практика, о данной штуке знает безумно малое количество людей в % соотношении даже в кругах тех ещё мультиаккеров.

Итак, если вы захотите попробовать использовать этот вариант, то нужно отвязать от аккаунта резервную почту и номер телефона, которые вы могли ввести при регистрации. Для этого перейдите на эту страницу и проделайте следующее:

Перейдя по ссылке, вы попадёте во вкладку "Personal information"

В блоке "Contact Information" перейдите в пункт "Email"

Если в блоке "Reserve email address" у вас будет какая-то почта, то просто отвязывайте её

Окей, почту отвязали, теперь нужно избавиться от номера телефона:

Возвращаемся на пару шагов назад и в блоке "Contact information" переходим в пункт "Phone number"

Если тут есть номер телефона, то щёлкаем на строку с ним

Далее просто жмём на мусорную корзину, вводим пароль и снова нажимаем на корзину, чтобы удалить номер

Вот и всё. Мы стёрли всю ненужную информацию. Сорян за такой "гайд" по скринам (+чекайте мелкие подписи), но мало ли у кого-то язык аккаунта стоит китайский :3

Опасность: 5/5

Встречаемость: 1/5

Данный пункт статьи чисто для новичков, либо для тех, кому просто хочется почитать.

2. Прокси

Да, начнём с банальщины. Для начала, прокси - это как промежуточный сервер между юзером и сайтом, т.е. с сайтом "контактирует" прокси, при этом, скрывая наш истинный IP адрес и подставляя вместо него свой собственный IP, который и видит сайт. Ну а теперь мы немного пройдёмся по терминологии, чтобы мне не пришлось делать вкрапления в скобках в основном тексте.Динамические прокси - прокси, IP у которых может меняться по таймеру, либо же по запросу (осуществляется обычным переходом по спец.ссылке), в зависимости от сервиса аренды.

Статические прокси - прокси, IP которых постоянен и не меняется.

Внешний IP - IP прокси, который видит сайт

IP подключения - IP'шник, т.е. адрес, по которому мы подключаемся к прокси через ПК, либо через антик, либо через что-то ещё.

Индивидуальные прокси - прокси, которыми пользуетесь только вы и доступа к ним не может быть ещё у какого-то постороннего человека.

Расшаренные (shared) прокси - прокси, которыми параллельно с вами пользуются ещё несколько человек. Иногда это может спалить ваш абуз (смотря что абузите), но, как правило, они дешевле индивидуальных прокси в несколько раз.

После терминологии, мне хотелось бы рассказать о протоколах прокси. Если вы хоть раз брали прокси в аренду, то могли заметить, что вам давали несколько портов: HTTP(S) и SOCKS(4/5). Так вот, это протоколы подключения к прокси. Давайте пройдёмся по ним вкратце...

HTTP(S) - при использовании этого протокола, прокси-серверы пропускают через себя только HTTP-трафик, но при этом, добавляя от себя в этот трафик данные о применении прокси. Такого вида прокси могут раскрыть и информацию о вашем настоящем IP-адресе. Однако, есть несколько видов таких прокси:

- Transparent - не скрывают ваш реальный адрес, но они для полной анонимности и не предназначены.

- Distorting - исходя из названия ("искажающие"), они выдают сайту то, что юзаются прокси, однако в заголовки пишут случайные адреса.

- Anonymous - сообщают, что юзается прокси, но ваш реальный IP'шник они не выдают.

- High anonymous (иногда "Elite") - наиболее анонимизирующий вид HTTP(S) проксей. Они скрывают и факт использования прокси, и ваш реальный IP-адрес.

Всё, понятно, теперь про самое важное в выборе прокси под абуз, т.е. про их тип и что каждый из них представляет...

2.1 Серверные прокси

Серверные прокси - это простенькие прокси, к которым все привыкли, такие продаются на каждом углу. Суть их в том, что это просто выделенный сервер, который был поднят хостинг-компаниейсо своим индивидуальным IP подключения, который и видит сайт.Вот вроде бы всё хорошо, но есть один нюансик:

Нюансик

Любой сайт видит, что вы зашли именно с серверного прокси, т.е. "hosting". Проверить это вы можете самостоятельно на Pixelscan. Всё бы ничего, но некоторые популярные у абузеров сайты блокируют вход таких IP'шников к ним. Среди таких есть и сайт, способный украсть сердце любого абузера: Gleam. При попытке зайти на какую-нибудь Gleam-форму, вы столкнётесь с такой страничкой, говорящей, что вы используете IP из дата-центра и скажет, что "возможно вы используете VPN" - тут немного поясню, что любой VPN берёт такие IP'шники дата-центров, поэтому если столкнётесь с "ошибкой VPN'а" ещё на каком-нибудь сайте, знайте, что это из-за используемого вами типа прокси.

Также стоит отметить, что любой сайт может заблокировать неугодную ему подсеть IP'шников и тогда вся пачка прокси, которая имеет отношение к этой подсети не сможет посетить этот сайт. Такое практиковал и Gleam, в том числе. Есть у серверных прокси и несомненный плюс: их можно юзать одновременно (параллельно) друг с другом.

"Нипущу твой грязный айпи на сайт"

Однако, несмотря на это, большинству сайтов на это плевать и они с радостью принимают эти прокси, так что это очень ситуативное дело, но всё ещё не настолько ситуативное, как следующий подпункт.

Для покупки простеньких серверных прокси по 30+ руб. я использую proxy.house (обычно, ничего большего и не нужно), а "качественные" (т.е. дорогие) прокси на Proxy6 (~100 руб.), либо на Proxys.io (110-170 руб.), но там реально ооочень дорого, поэтому редко туда захожу

2.1.1 IPv4 и IPv6 - что это и в чём разница?

Вообще, IPv4 и IPv6 - это просто разные версии интернет-протокола. Не буду вдаваться в подробности, поэтому просто важно знать, что IPv6 - это более старшая и усовершенствованная версия интернет-протокола, она новее и лучше, чем IPv4. Однако, лишь ~40% пользователей интернета используют IPv6, в отличие от ~100% доли IPv4 (эти версии интернет-протокола работают в совместимом формате, где один юзер может иметь как IPv4, так и IPv6 одновременно, либо же один юзер может иметь эти версии раздельно, в зависимости от круга применения), а как следствие, все сайты поддерживают работу IPv4, но далекоооо не все они поддерживают IPv6. Думаю, что тут проблема ясна, и заключается она в адоптации.Проверить, поддерживает ли желаемый вами сайт версию протокола IPv6, можно на DNSChecker в поле "IPv6 Fully Compatible".

Купить прокси IPv6 можно на каждом углу + они гораааздо дешевле, чем IPv4. Я ими пользуюсь не часто, но взять можно всё на тех же сайтах: proxy.house (2,55-5,1 руб.), Proxys.io (6-18 руб.)

2.2 Резидентские прокси

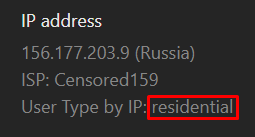

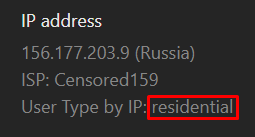

Резидентские прокси - это IP'шники, которые выдаются интернет-провайдерами индивидуально для каждого из своих частных пользователей. Таким образом, прокси является индивидуальным. Именно такими пользуемся мы с вами через домашний ПК. Т.е. эти прокси абсолютно не определяются сайтами, как прокси, а значит являются безопасными для мультиаккеров. В целом, резидентские прокси в большинстве своём являются статическими, однако, тут уже, в отличие от серверных прокси, можно найти и динамические резидентские прокси. К слову, сайтами эти прокси определяются уже как "residential":

Хотел мой ипишник узнать, а вот нееееет

Однако, несмотря на все эти плюсы, у таких проксей есть и недостаток: цена на них обычно гораздо больше, чем на серверные. Разница может составлять от 2 до 10 раз, а зависимости от сервиса. Также, такие прокси нельзя использовать в многопотоке (т.е. при одновременном использовании прокси с нескольких профилей браузера для одной цели), потому что это будет одним и тем же IP, соответственно, фишка с динамическим IP будет просто бесполезной.

По итогу, резидентские - что-то среднее между имбой и "бюджетным базовым решением". Теперь перейдём к разговору о "имбе" :3

Резидентские прокси для буржуев (т.е. статические) можно брать на Proxys.io (230-250 руб.), а вот адекватного+ качества динамические прокси я беру на AstroProxy (~715 руб./1 ГБ; любая страна, но оплата происходит за определённое количество трафика).

2.3 Мобильные прокси

Мобильные прокси - прокси, которые поднимаются на модемах и специализированном оборудовании. Вот наша имба в рамках прокси, я бы сказал "ИМБИЩА". Самый прикол в том, что у мобильных прокси, где бы вы их не взяли (но лучше уточнять), можно менять IP по запросу, либо по таймеру (кста, первый вариант прям максимально топовый, второй мало где можно применить). И ещё один "самый прикол" заключается в их неубиваемости. В общем, у оператора (МТС, Мегафон, Билайн и т.д. и т.п.) есть какое-то достаточно ограниченное количество IP-адресов в наличии, обычно это несколько тысяч или десятков тысяч IP'шников. При этом у этого оператора миллионы или, в каких-то случаях, десятки миллионов абонентов. Т.е. получается, что на одном IP могут сидеть, по факту, сотни человек. Тем самым, если даже сайту покажутся сомнительными действия с какого-либо IP, то при его бане, сайт потеряет сотни человек трафика, т.е. сотни пользователей. Получается, что сайту просто невыгодно банить мобильные IP. Вот в этом и заключается их неубиваемость. Ну и конееечно же, они тоже определяются сайтами по-своему:

Какая же имба

Ну а теперь об имеющихся минусах... В первую очередь, это, конечно же, цена, которая зачастую намного больше серверных прокси и в ~2-3 раза (в зависимости от сервиса) больше резидентских. Также, в зависимости от качества прокси, они могут быть достаточно медленные по сравнению с остальными, но это всё от случая к случаю, либо же от сервиса к сервису.

Я использую только 2 платформы для аренды мобильных прокси: Mobileproxy (490 руб./1 день | 990 руб./7 дней | 2490 руб./30 дней; из стран доступны Россия, Украина, Беларусь, Казахстан, Польша, Таиланд и несколько других, но нужно смотреть по наличию), а также AstroProxy (~850 руб./1 ГБ трафика). Можно ещё попробовать мобилки на Proxys.io (4300 руб. за Россию | 5400 руб. за Украину | 7500 руб. за Италию на данный момент), но это уже прям дорого-дорого (+их я сам не тестил).

Больше не берите нигде, я много где пробовал и в большинстве своём, это лажа. На том же Frigate-proxy, который я раньше юзал, мобилки прям такие себе... они меняют IP когда захотят (+IP грязные, подробнее в следующем пункте), несмотря на таймер, либо переход по ссылке.

2.4* Проверка прокси

Теперь можно бы проверить IP в спам-листах. Нахождение в них, может очень навредить "имиджу" нашего IP и некоторые сайты могут засылать его в теневой или обычный бан. Проверить свою прокси можно на этом сайте. Только имейте в виду, если вы используете резидентские, либо мобильные прокси, вы должны проверять именно внешний IP, который видят сайты (IP, который вы можете увидеть на 2ip.ru).Ну и финалочка... Вы можете проверить IP адрес прокси на "доверие ему в сети", на то, как сильно он ассоциируется с прокси, либо же VPN'ом. Сделать это можно, вписав внешний IP на этом замечательном сайте. Идеальный балл - 0, но если и больше, то, в целом, это не страшно. Главное, чтобы число ваших баллов было зелёное - это говорит о высоком доверии к этому IP.

Итак, вот мы и разобрались с проксями - первым китом в мире анонимизации (вот это я придумал, даааа). Я зачастую под крупные абузы, либо же в случаях, когда нужно просто заабузить акк и забыть (т.к. IP'шники постоянно меняются, то для длительного пользования лучше всего подойдут серверные или резидентские прокси, однако, скорее всего, и мобильные в этом плане можно юзать), использую именно мобильные прокси.

Опасность: 5/5

Встречаемость: 5/5

3. Залогиненные сайты

Окей, для многих это может быть чем-то удивительным, но абсолютно любой сайт может чекнуть, где вы залогинены (только целенаправленно проверить определённый сайт). Никаких действий от вас не требуется, сайт самостоятельно в фоновом режиме проведёт необходимые операции, чтобы всё проверить.Давайте я сейчас вот туточки оставлю ссылку на сайт, который это может чекнуть и вам показать, вы перейдёте и удивитесь, мол "какого .уя, это как вообще?", а потом обратно перейдёте сюда и прочитаете, как это работает...

Так, представим, что вы уже сделали вышесказанное, теперь время пояснять. Любой сайт1 может отправить запрос на какой-либо другой сайт2, а уже этот самый сайт2 в том случае, если запрашиваемая страница доступна только залогиненным людям, может перебросить вас на страницу логина. Именно этот переброс на страницу логина и отслеживает сайт1, и в случае, если нас перебросило (напоминаю, это происходит в фоновом режиме на сайте1 и мы этого не видим) на страницу логина, то, соответственно, мы не вошли в аккаунт.

Давайте разберу на примере VK (извиняйте те, у кого он заблочен, это наиболее простой способ для меня):

1. Вот мы зашли на какой-то сайт, он в фоновом режиме отсылает запрос на страницу https://vk.com/im.

2. При переходе на неё, либо всё пройдёт нормально, просто откроется "Мессенджер" и URL не изменится, либо же...

3. Запрос перенаправится на уже другую страницу https://vk.com/login?u=2&to=D2gSz2BtKnvoPO--. Это перенаправление будет палиться изначальным сайтом, который мы посещали. Поэтому, таким образом он поймёт, что раз нам предлагают залогиниться, мы этого ещё не сделали. Вооооть...

А вот фиг тебе, а не логин, заходи давай

Конечно, возможно сайт использует такое отслеживание, но обычный юзер этого не заметит, не проанализировав запросы и т.д. Факт в том, что такая практика безумно редка, и мне, если честно, сложно назвать конкретные примеры использования сайтами этого трекинга, однако нужно держать в голове, что такое возможно.

Опасность: 2/5

Встречаемость: 1/5

4. WebRTC

WebRTC - web real-time communication. Не буду лезть в само понятие, т.к. мы тут не за этим и его знание нам на руку никак не сыграет. Вот мы и подошли к более глубокой части анонимизации. Если вкратце, то WebRTC - один из наиболее опасных параметров, т.к. с его помощью любой сайт может раскрыть наш реальный IP-адрес, даже если мы используем прокси. Сам WebRTC выдаёт сайтам информацию о том, каком наш реальный IP-адрес в обход прокси, во всех адекватных антидетект-браузерах есть детальная настройка профилей и вы, скорее всего, увидите там этот параметр. Я буду рассматривать всё на примере антика AdsPower, т.к. сам им пользуюсь, однако, в плане анонимизации, этот браузер может быть достаточно косячным, но об этом позже. Так вот, в антике вы можете встретить такой параметр:

Вот он, да

В AdsPower, WebRTC по умолчанию выключен и это иногда может очень негативно сказаться на вашу репутацию перед сайтом, т.к. будет видно, что вы его отключили.

Вот так выглядит отключенный WebRTC в глазах сайтов

Если же переключить WebRTC в "Real", т.е. использовать его без маскировки, то видим следующую картину даже при использовании прокси с внешним адресом 92.195.169.25:

Раскусили меня, короче

Теперь попробую сделать "Replace" (замену) WebRTC, таким образом WebRTC автоматически подменяется на тот IP-адрес, который сейчас является внешним для используемой вами прокси. Теперь для прокси с внешним адресом 92.195.169.25 мы имеем следующую картину:

"Бляха, ну, норм чел, сразу же видно, ага"

Т.е., в идеале, лучше всего именно подменять WebRTC под внешний IP текущей прокси. Сайт, чтобы чекать всё это дело вот тута. Однако, для мобильных прокси, естественное явление, когда IP и адрес WebRTC - разные, но безопаснее всего будет именно подменять WebRTC под IP.

Опасность: 5/5

Встречаемость: 4,5/5

5. Email

Опять же, по опыту из абуза Gleam'а, могу сказать, что сайты могут чекать введённые вами IP на существование. Т.е., если эта почта после регистрации, сайтом больше использоваться не будет, это не повод вводить рандомный шлак (раньше Gleam так и абузили). Проверяется именно то, способен ли сервис отправить на ваш email письмо, ведь если не способен, то и вашего адреса не существует... Также, хочу добавить, что если Gmail аккаунт был создан, была почта, но потом акк слетел на подтверждение SMS или при входе написано, что почта заблокирована из-за подозрительной активности, то такая почта принимать письма больше (временно) не может и будет считаться сайтом ненастоящей, ну а из этого уже вытекает и теневой бан.Есть даже чекер почт на способность отправлять на неё письма (на валидность).

Вот так могут выглядеть результаты сие действа:

Письмо не может быть доставлено, не существует домена @master.com

Письмо не может быть доставлено, потому что не существует такой почты

Всё по красоте, вот так можно регистрироваться

Опасность: 3,5/5

Встречаемость: 4/5

6. Таймзона

Таймзона - часовой пояс, думаю, это ясно. Так вот, любой сайт, зная наш IP, может по нему определить страну и город нашего нахождения, а значит и часовой пояс. Если вы не используете прокси, а сидите через свой IP, то проблем с этим у вас не будет. Однако, если же сидеть через прокси, то у вас может возникнуть "конфликт таймзон", т.е. сайт может считывать два времени пользователя:- Локальное - часовой пояс, основанный на вашем IP-адресе.

- Системное - то время, которое сайт считывает при помощи JavaScript со времени, установленном именно на вашем ПК.

- Показывать реальный Timezone без маскировки - тем самым, сайт увидит несоответствие в локальном и системном времени, а значит поймёт, что вы используете прокси и "этот чел максимально подозрителен". При таком несоответствии, сайту будет видна следующая несостыковочка:

"Где-то этот человек меня нахлёбывает, вроде в Лондоне, а вроде и в Сибири..."

- Отключить работу JavaScript, тем самым, никакой сайт просто не сможет считать наше системное время. Этот метод используют некоторые антидетект-браузеры. Это костыльно, но, не раскрывает нашу настоящую таймзону. Однако, отключённый JavaScript напрямую будет влиять на работу сайтов и они не будут полноценно функционировать, а возможно и вообще не пустят вас на свои страницы.

"Ну тут вообще какая-то лажа, что за мутки мутные такие?"

Самым же адекватным решением будет следующий пункт.

- Подстроить таймзону, исходя из IP. Такой параметр использует большинство антиков, однако, это от случая к случая. В общем, если у вас есть возможность сделать так - делайте так, чтобы была такая же зелень, как снизу

"Вот он какой достопочтенный гражданин, ну красавчик парень, вот он точно норм, инфа сотка"

Так, думаю, что с таймзонами мы разобрались.

Опасность: 5/5

Встречаемость: 4,5/5

7. UserAgent

UserAgent - идентификационная строка клиентского приложения. Давайте теперь о чём-нибудь попроще поговорим... Для начала стоит сказать, что эти UserAgent'ы будут разными для разных браузеров: Firefox, Chrome, Safari, Edge, Internet Explorer и т.д. Не буду углубляться методы их формирования в "непопулярных браузерах", поэтому рассмотрим, как это работает на примере Chrome.Итак, UserAgent для браузера Chrome выглядит следующим образом:

Mozilla/5.0 ([Platform]) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/[ChromeVer] Safari/537.36

- "Mozilla/5.0" - основной токен, который указывает версию совместимости. Он является общим для каждого браузера и каждого UserAgent'а.

- [Platform] - как ни сложно догадаться, этот параметр указывает на платформу, на которой работает браузер. Этот параметр может принимать значения: Windows, Mac, Linux, Android и т.д.

- "AppleWebKit/537.36 (KHTML, like Gecko)" - параметр, показывающий, что браузер разработан на основе Webkit. Это движок, разработанный компанией Apple в 2001 году, как форк KHTML - собственно, поэтому в этом параметре и содержится название данного бренда. "537.36" - это актуальная версия движка уже более 8-ми лет.

- "Chrome/[ChromeVer]" - ну а это уже название браузера и через "/" - его версия, которая используется.

Этот пункт достаточно важен для понимания, но для анонимизации через антик - достаточно бесполезен из-за уже адекватной генерации. Чтобы точно быть уверенным, что всё нормально, можно перейти на Pixelscan и проверить по левому блоку.

Зелёное - хорошо, красное - плохо

Опасность: 2/5

Встречаемость: 4/5

8. Flash

Flash - та самая штука, при помощи которой раньше игрушки всякие в браузере гамали и т.д. Сейчас это по большей степени рудимент, потому что Chrome уже перестал поддерживать его работу, но в некоторых антиках (в AdsPower точно) есть такая настроечка:

Вот он, элемент чистейшего зла

Главная его опасность заключается в том, что из-за него, примерно также, как с WebRTC, может произойти утечка нашего реального IP. Тут даже заморачиваться не нужно: просто отключаем его и всё. У сайтов по этому поводу вопросов не возникнет и вы останетесь чистыми.

Опасность: 5/5

Встречаемость: 3/5

9. Геолокация

Геолокация - ещё один довольно бесполезный пункт в анонимизации. В антиках, конечно, есть настройка этого параметра, но если вы не юзаете телефон - спалить это вас не должно.

даже чёт писать сюда не хочу

Обычно я просто оставляю вариант "Ask" (спрашивать), чтобы сайт без моего ведома точно ничего не узнал, на всякий случай, так сказать. Но по сути, можно геолокацию и просто заблочить, но я не слишком уверен, как это скажется на отношение сайта к юзеру. В общем, это такой аморфный и бесполезный параметр, но немного его всё же затронули.

Опасность: 4/5

Встречаемость: 2/5

10. Кэш и куки

Кэш (cache) браузера - это папка с копиями некоторых данных со страниц, которые вы посещали. В кэш обычно сохраняются те данные, которые вряд ли успеют измениться (картинки, скрипты, стили и т.д.).Куки (cookie) - небольшие текстовые файлы, хранящие информацию о вас для каждого сайта, что помогает им вас идентифицировать, как юзера. Благодаря кукам, например, вам не нужно каждый раз заходить на сайт по логину и паролю, вместо этого какое-то время куки будут поддерживать ваш активный сеанс на сайте.

Тут, по факту, все понимают, как это может помешать абузеру. С другой стороны, всего лишь создание нового профиля уже избавит от этой проблемы. Однако, если рассматривать ситуацию в рамках одного профиля, то простая очистка куков иногда может и не помочь.

Это связано с существованием Evercookies - технология, использующая все существующие хранилища, а также много хитрых механик, благодаря которым даже при очищении куков и кэша, юзер всё равно может быть "пойман" сайтом по этому параметру. Хитрость заключается в том, что куки восстанавливаются автоматически даже после их очистки, если они не были удалены хотя бы в однм из хранилищ.

В идеале, чтобы никакой информации о вас не осталось, нужно закрыть все вкладки браузера и очистите кэш вместе с куками, но как минимум, обязательно закрыть вкладку с нужным сайтом и уже затем удалить данные куков и кэша этого сайта. В противном случае вы ничего не добьётесь и всё равно любой сайт будет способен вас распознать по этому параметру.

В качестве теста можно попробовать проэкспериментировать с этой механикой вот туть. Всё очень просто: по нажатии на кнопку "Click to create an evercookie" сайт генерирует рандомное число от 1 до 1000. Если вы попробуете очистить куки и кэш, не закрывая страницу, а после обновите её (можно и этого не делать), то при нажатии на кнопку "Click to rediscover cookies", вы увидите то же самое число, что было сгенерировано ранее.

*тут находится серый текст*

Опасность: 5/5

Встречаемость: 5/5

11. Резервные данные Google

Думаю, практически 100% из здесь присутствующих имеют почту GMail. Огромное количество людей используют GMail для абуза. Так вот, этот пункт будет полезен как обычным юзерам, так и мультиаккерам. Очень подковыристая фича, которая не давала мне жизни пару месяцев. В общем, если использовать почту GMail для регистрации на каком-либо сайте, не зависимо от того, входите ли вы непосредственно через аккаунт Google, либо же просто вводите её в поле "Email", сайт способен посмотреть минимум 2 вещи:- номер телефона, привязанный к аккаунту Google

- резервная почта, привязанная к аккаунту Google

Такую фичу, конечно, использует очень малое число сайтов, однако, этот вариант можно попробовать от безысходности. Я наткнулся на этот вывод абсолютно случайно, и, как показала практика, о данной штуке знает безумно малое количество людей в % соотношении даже в кругах тех ещё мультиаккеров.

Итак, если вы захотите попробовать использовать этот вариант, то нужно отвязать от аккаунта резервную почту и номер телефона, которые вы могли ввести при регистрации. Для этого перейдите на эту страницу и проделайте следующее:

Перейдя по ссылке, вы попадёте во вкладку "Personal information"

В блоке "Contact Information" перейдите в пункт "Email"

Если в блоке "Reserve email address" у вас будет какая-то почта, то просто отвязывайте её

Окей, почту отвязали, теперь нужно избавиться от номера телефона:

Возвращаемся на пару шагов назад и в блоке "Contact information" переходим в пункт "Phone number"

Если тут есть номер телефона, то щёлкаем на строку с ним

Далее просто жмём на мусорную корзину, вводим пароль и снова нажимаем на корзину, чтобы удалить номер

Вот и всё. Мы стёрли всю ненужную информацию. Сорян за такой "гайд" по скринам (+чекайте мелкие подписи), но мало ли у кого-то язык аккаунта стоит китайский :3

Опасность: 5/5

Встречаемость: 1/5